Като алтернативна комуникационна система по време на бедствие,LTE частни мрежиприеме различни политики за сигурност на множество нива, за да предотврати достъпа на незаконни потребители до или кражба на данни и да защити сигурността на потребителските сигнали и бизнес данните.

Физически слой

●Приемете специални честотни ленти, за да изолирате физически достъпа на оборудване с нелицензирана честотна лента.

●Потребителите използватIWAVE тактическо lte решениемобилни телефони и UIM карти за предотвратяване на незаконен достъп до устройства.

Мрежов слой

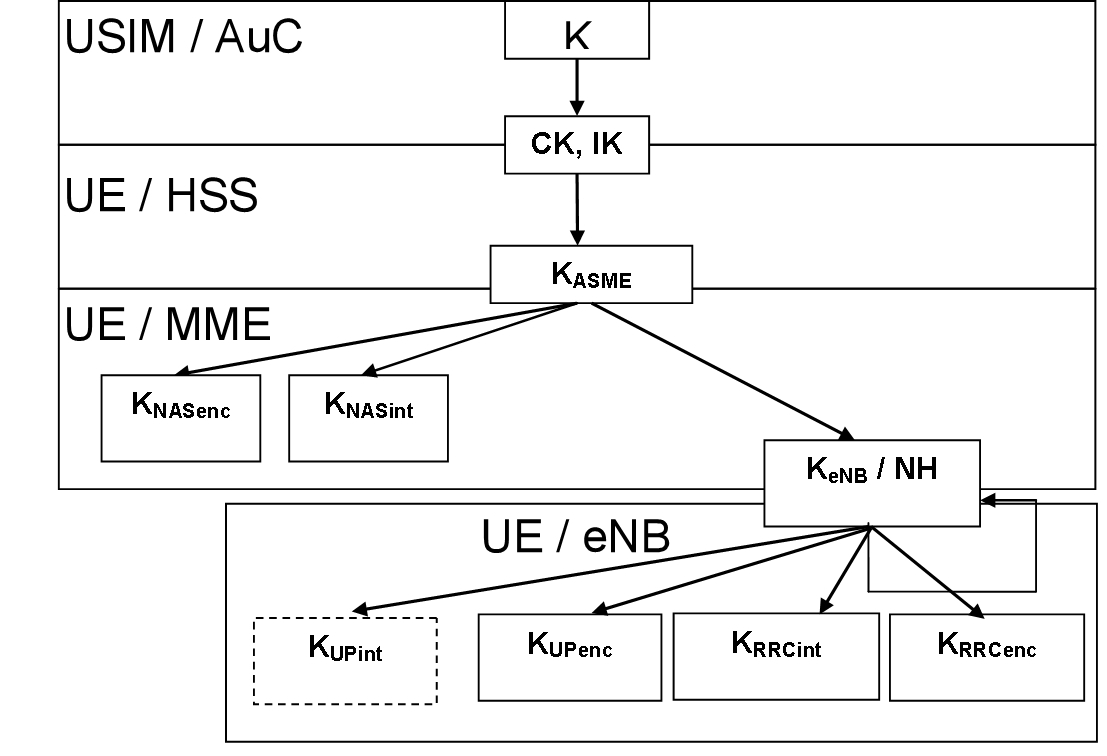

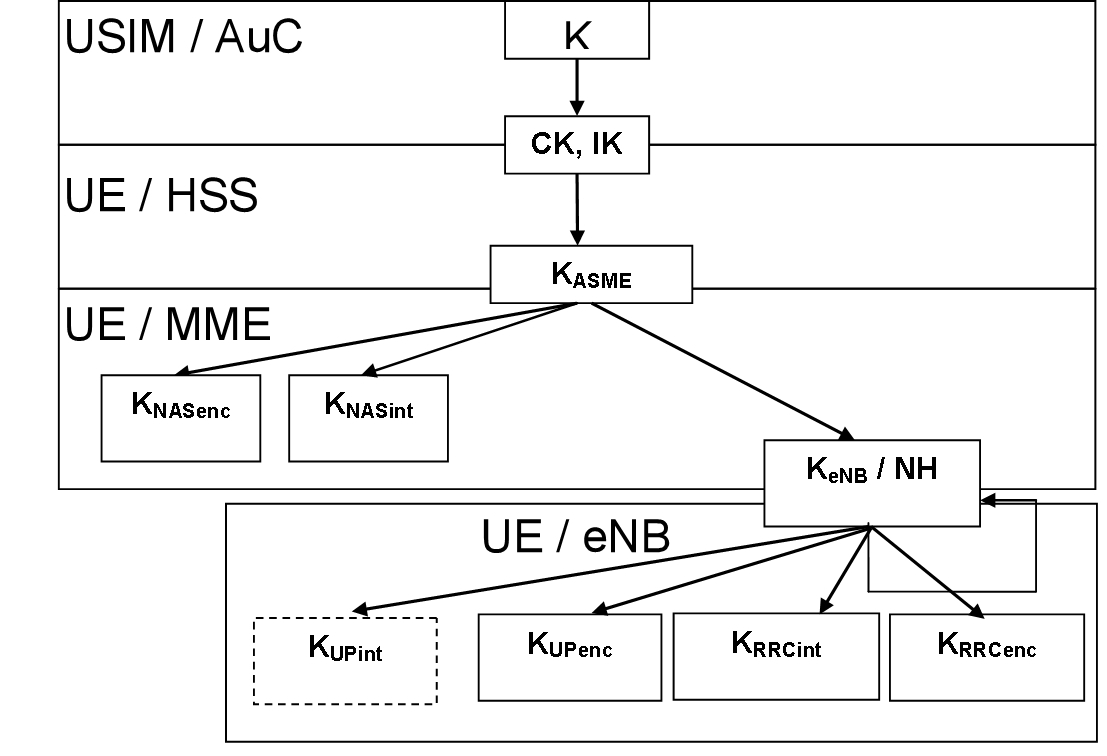

●Алгоритъмът на Milenage и параметрите за удостоверяване с пет кортежа се използват за постигане на двупосочна автентификация между UE и мрежата.

Когато терминал получи достъп до мрежата, мрежата ще удостовери терминала, за да предотврати достъпа на нелегални потребители.В същото време терминалът също ще удостовери мрежата, за да предотврати достъпа до фишинг мрежата.

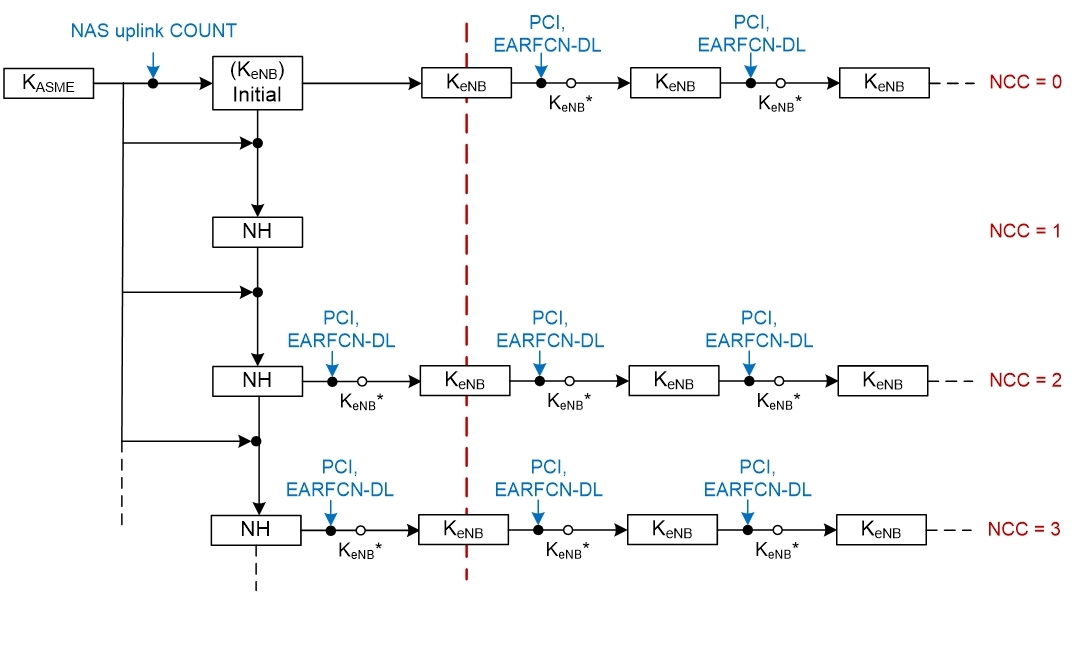

Фигура 1: Алгоритъм за генериране на ключ

Фигура 2: Зависимости на параметрите за удостоверяване

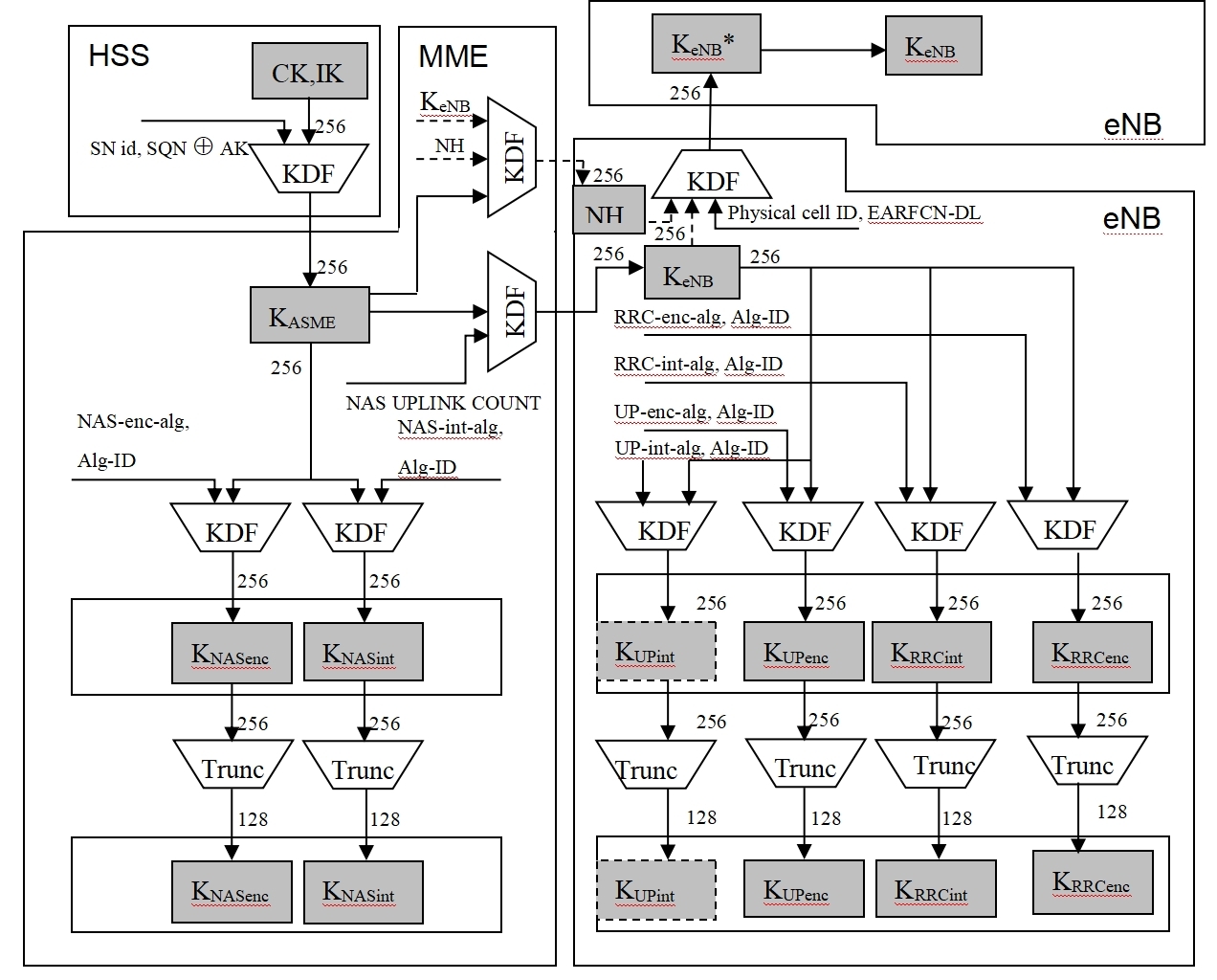

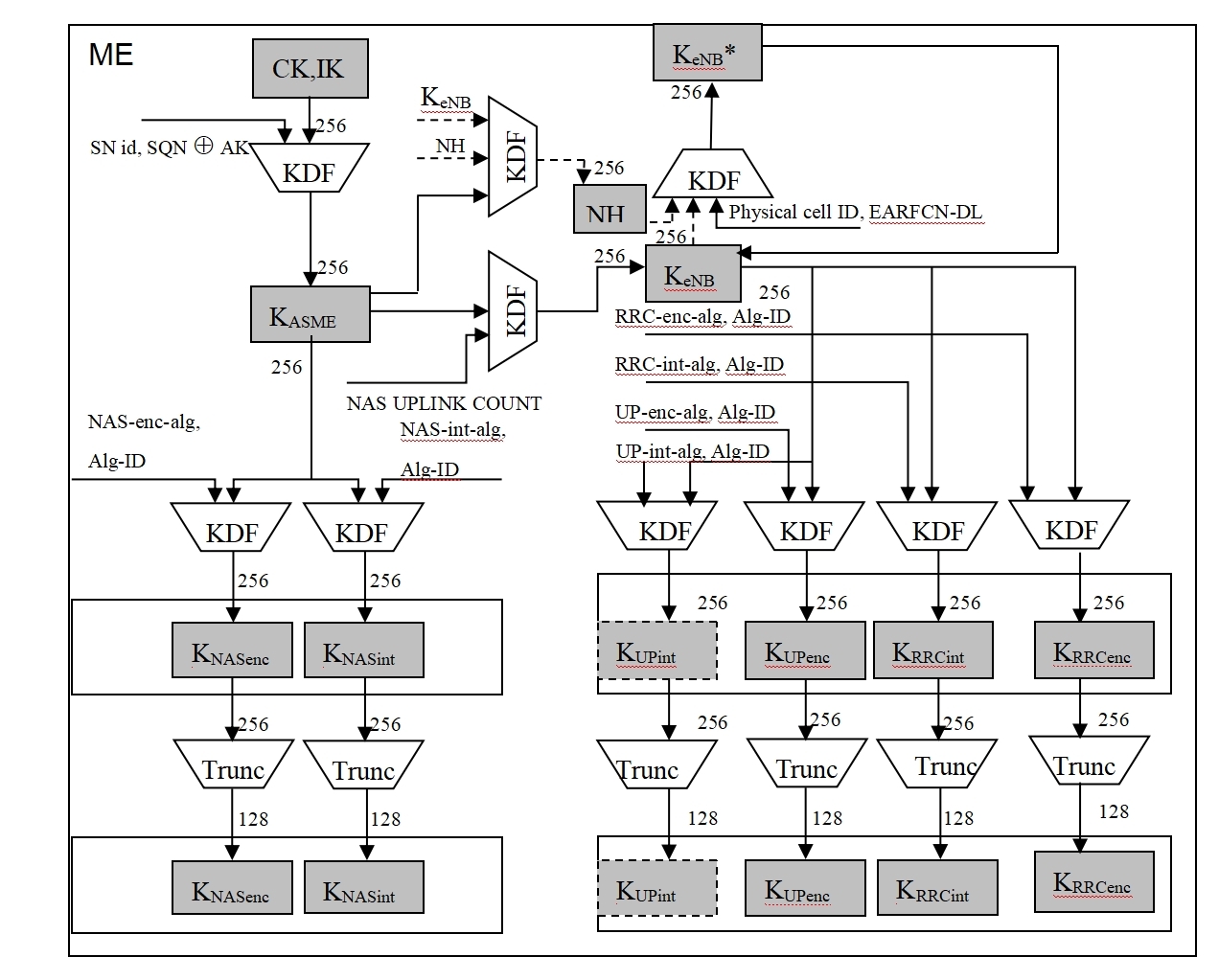

●Сигналните съобщения за въздушен интерфейс поддържат защита на целостта и криптиране, а данните на потребителя също поддържат криптиране.Алгоритъмът за защита на целостта и криптиране използва ключ с дължина 128 бита и има висока степен на защита.Фигура 3 по-долу показва процеса на генериране на параметри, свързани с удостоверяване, в които HSS и MME са вътрешни функционални модули на тактическата lte мрежа.

Фигура 3: Процес на генериране на параметри за удостоверяване на частна мрежа

Фигура 4: Процес на генериране на параметри за удостоверяване на терминала

●Когато4g lte безжичен терминал за даннироуминг, превключване или повторен достъп между eNodeBs, той може да използва механизма за повторно удостоверяване за повторно удостоверяване и актуализиране на ключове, за да гарантира сигурност по време на мобилен достъп.

Фигура 5: Работа с клавиши при превключване

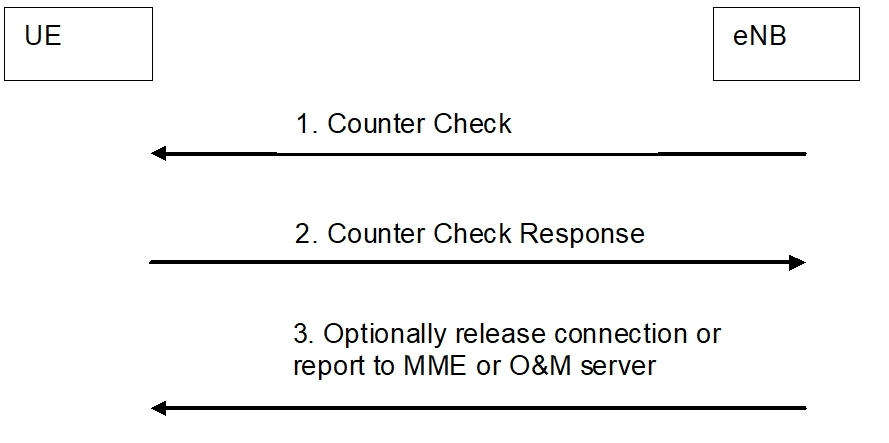

Фигура 6: Периодично удостоверяване на терминали от eNB

●Процес на сигнализиране за удостоверяване

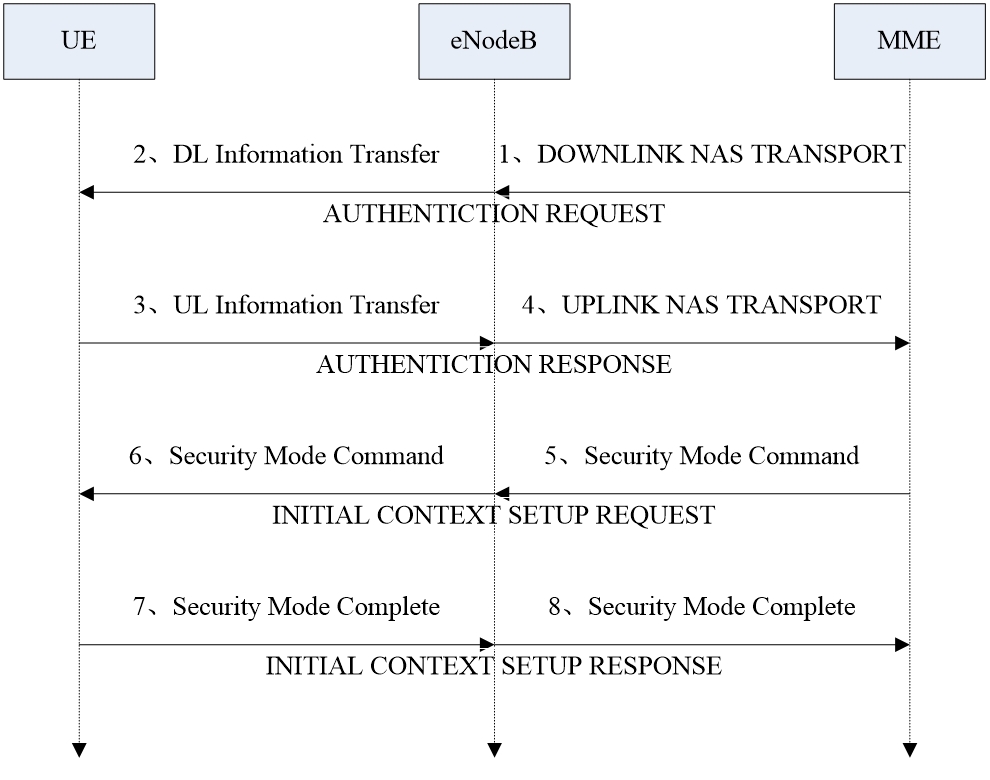

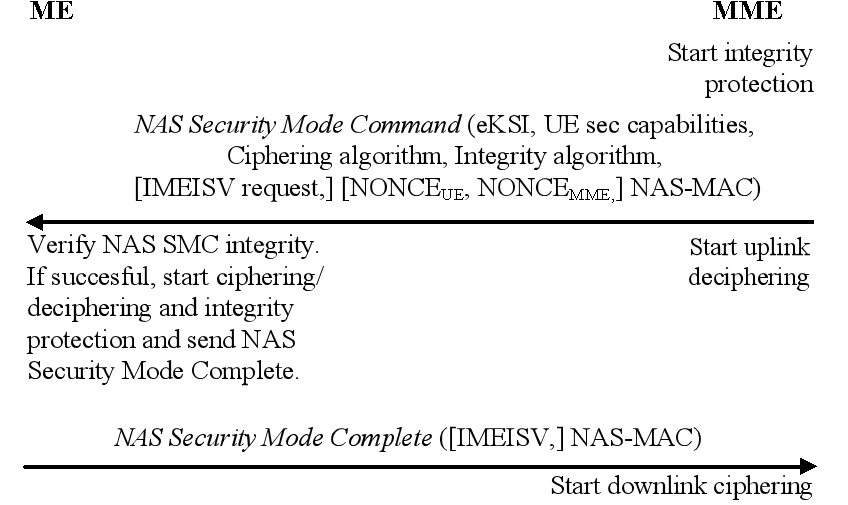

Удостоверяването се изисква, когато UE инициира повикване, бъде извикано и се регистрира.Шифроване/защита на целостта може да се извърши и след завършване на удостоверяването.UE изчислява RES (параметри на отговор за удостоверяване в SIM картата), CK (ключ за криптиране) и IK (ключ за защита на целостта) въз основа на RAND, изпратен от LTE частната мрежа, и записва новите CK и IK в SIM картата.и изпратете RES обратно към LTE частната мрежа.Ако LTE частната мрежа прецени, че RES е правилен, процесът на удостоверяване приключва.След успешно удостоверяване LTE частната мрежа решава дали да изпълни процеса на контрол на сигурността.Ако отговорът е да, той се задейства от LTE частната мрежа и защитата на криптирането/целостта се изпълнява от eNodeB.

Фигура 7: Процес на сигнализиране за удостоверяване

Фигура 8: Процес на сигнализиране в безопасен режим

Приложен слой

●Когато потребителите осъществяват достъп, автентификацията за сигурност се прилага на приложния слой, за да се предотврати незаконен потребителски достъп.

●Потребителските данни могат да използват механизма IPSEC, за да гарантират сигурността на потребителските данни.

●Когато се открие проблем по време на приложение, потребителят с проблема може да бъде принуден да излезе офлайн чрез планиране на операции като принудително прекъсване на връзката и дистанционно убиване.

Мрежова сигурност

●Бизнес системата за частна мрежа може да се свърже с външната мрежа чрез оборудване за защитна стена, за да гарантира, че частната мрежа е защитена от външни атаки.В същото време вътрешната топология на мрежата е екранирана и скрита, за да се предотврати излагането на мрежата и да се поддържа мрежовата сигурност.

Време на публикуване: 25 април 2024 г