Як альтернативна система зв’язку під час катастрофи,Приватні мережі LTEприймати різні політики безпеки на багатьох рівнях, щоб запобігти нелегальним користувачам отримати доступ або викрасти дані, а також захистити безпеку сигналізації користувачів і бізнес-даних.

Фізичний рівень

●Використовуйте виділені смуги частот, щоб фізично ізолювати доступ обладнання з неліцензованою смугою частот.

●Користувачі використовуютьТактичне рішення IWAVE lteмобільні телефони та картки UIM, щоб запобігти незаконному доступу до пристрою.

Мережевий рівень

●Алгоритм Milenage і п'ятикратні параметри автентифікації використовуються для досягнення двосторонньої автентифікації між UE і мережею.

Коли термінал отримує доступ до мережі, мережа автентифікує термінал, щоб запобігти доступу нелегальних користувачів.У той же час термінал також автентифікує мережу, щоб запобігти доступу до фішингової мережі.

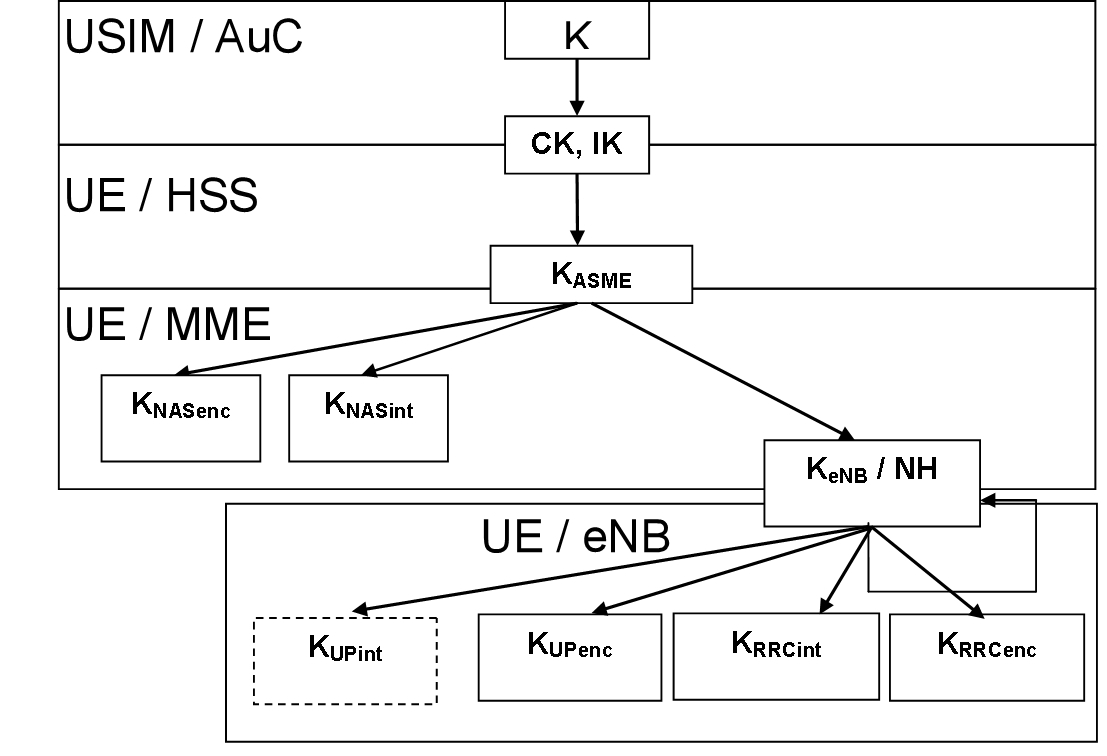

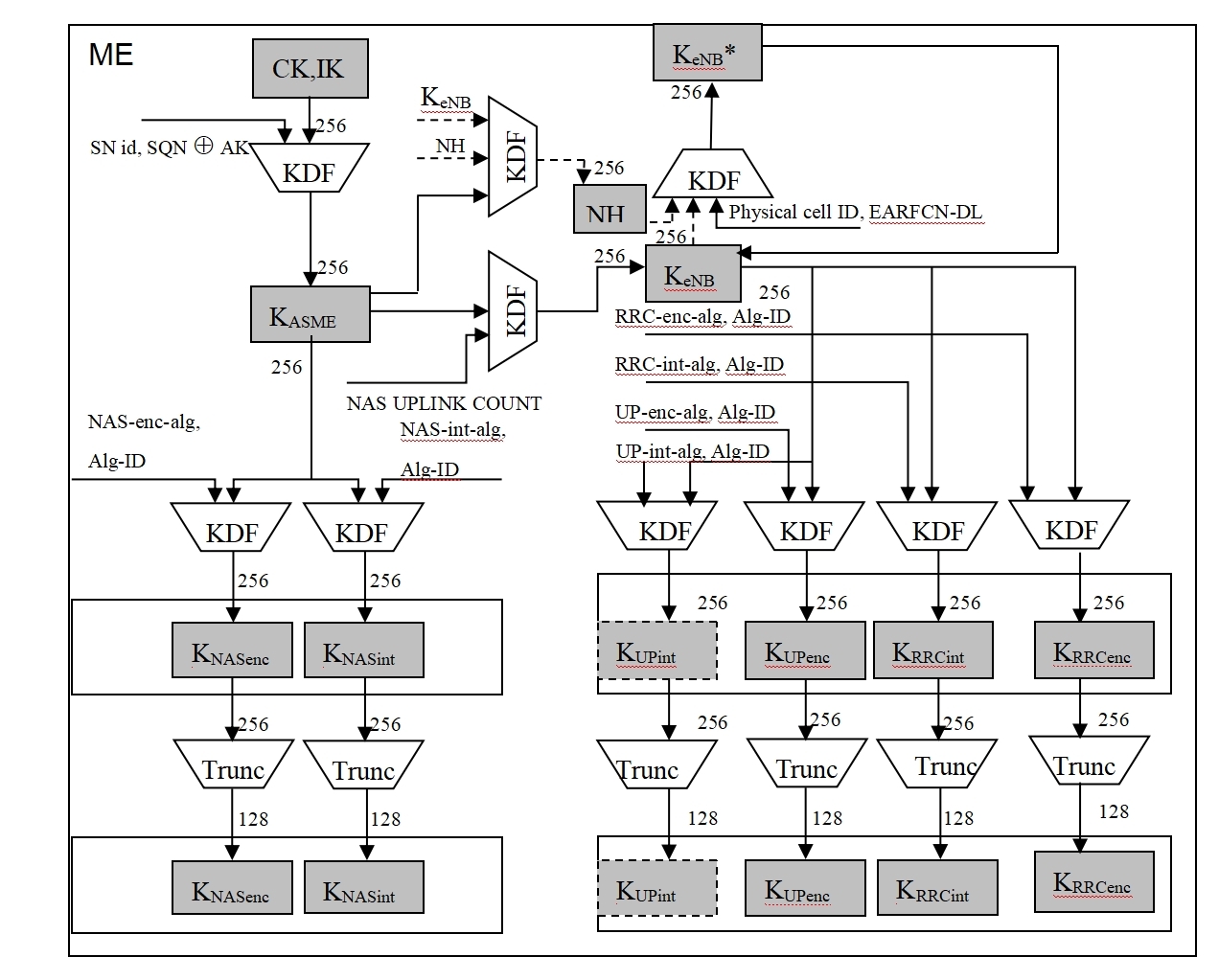

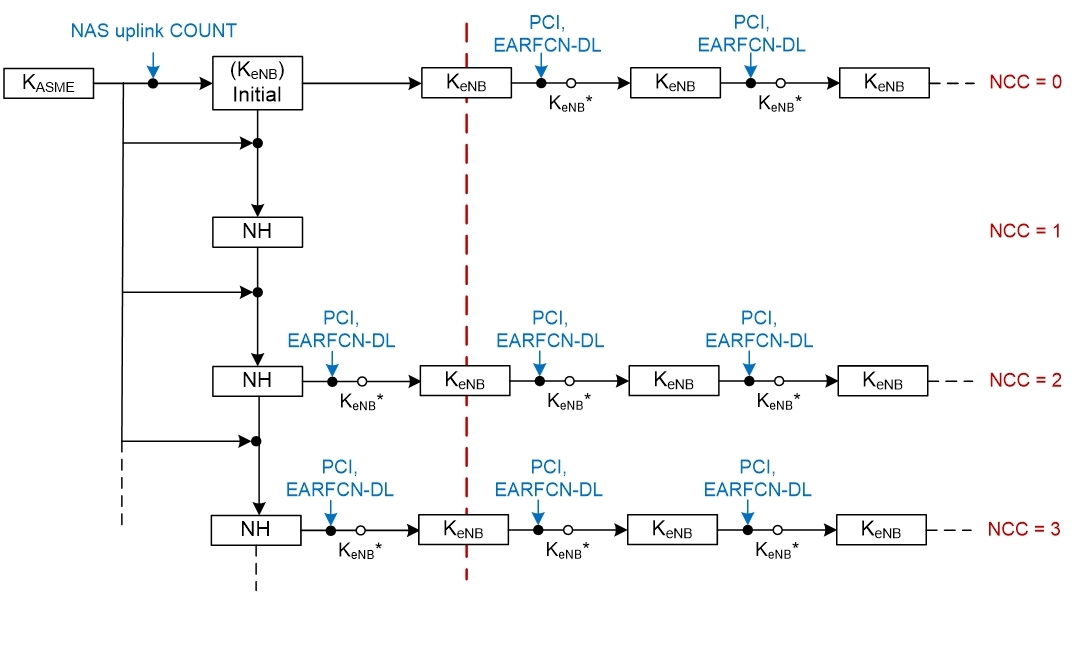

Рисунок 1: Алгоритм генерації ключа

Рисунок 2: Залежності параметрів автентифікації

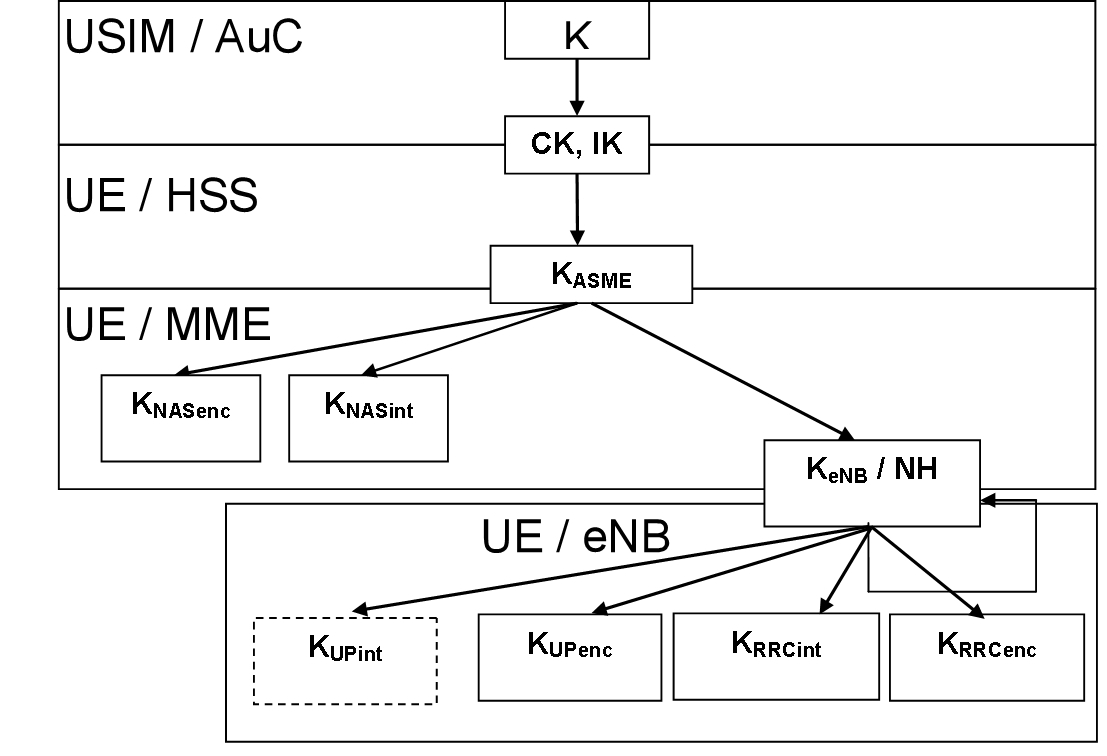

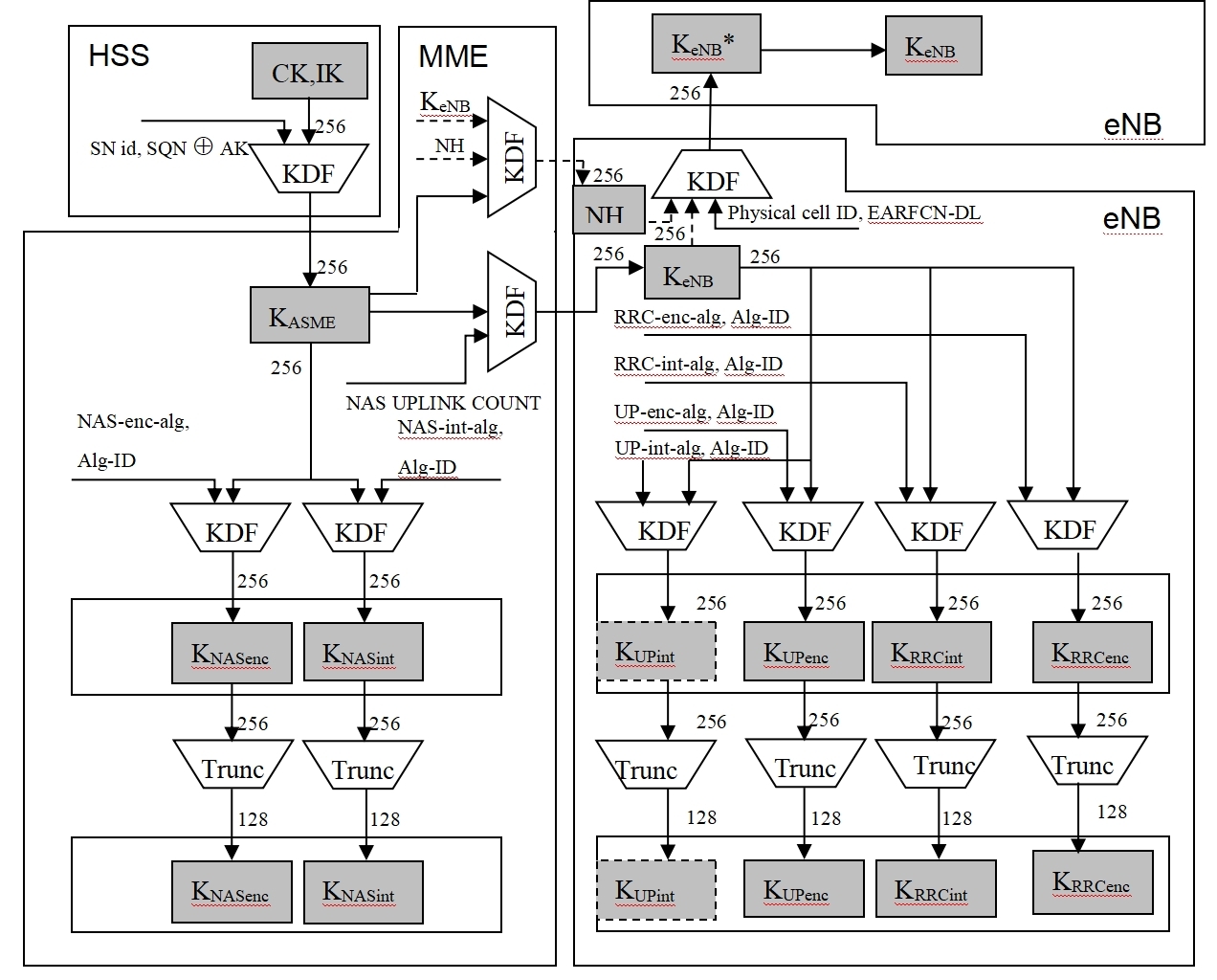

●Сигнальні повідомлення повітряного інтерфейсу підтримують захист цілісності та шифрування, а дані користувача також підтримують шифрування.Алгоритм захисту цілісності та шифрування використовує ключ довжиною 128 біт і має високий рівень безпеки.На малюнку 3 нижче показано процес генерації параметрів, пов’язаних з автентифікацією, у якому HSS і MME є внутрішніми функціональними модулями тактичної мережі lte.

Рисунок 3: Процес генерації параметрів автентифікації приватної мережі

Рисунок 4: Процес генерації параметрів автентифікації терміналу

●КолиБездротовий термінал даних 4g lteроумінг, перемикання або повторний доступ між eNodeB, він може використовувати механізм повторної автентифікації для повторної автентифікації та оновлення ключів для забезпечення безпеки під час мобільного доступу.

Рисунок 5: Обробка клавіш під час перемикання

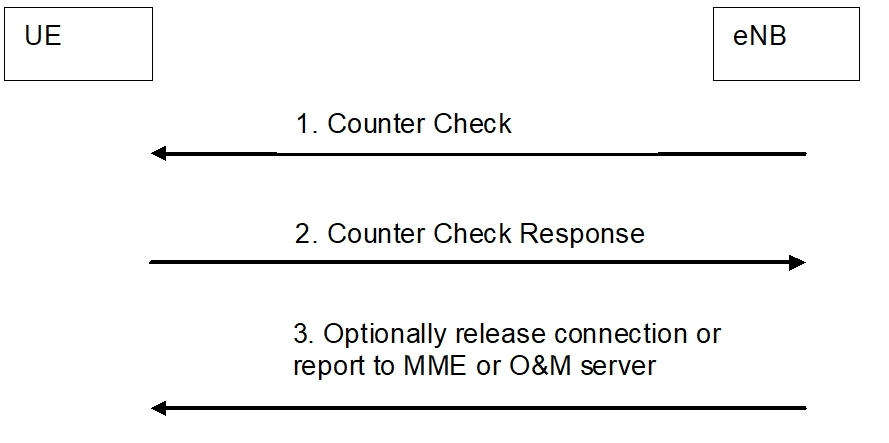

Рисунок 6: Періодична автентифікація терміналів за допомогою eNB

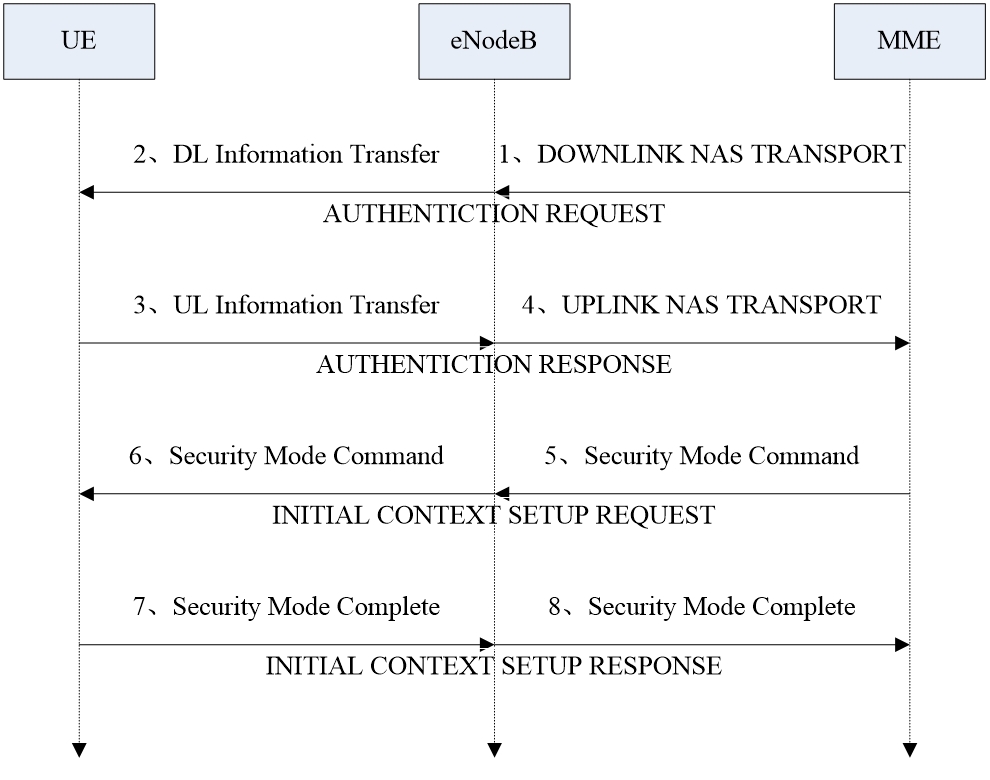

●Процес сигналізації автентифікації

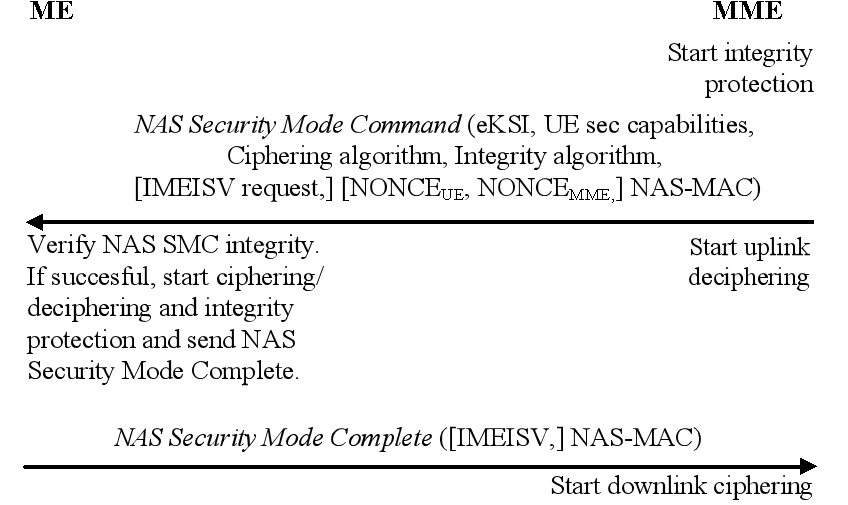

Автентифікація потрібна, коли UE ініціює виклик, викликається та реєструється.Шифрування/захист цілісності також може бути виконано після завершення автентифікації.UE обчислює RES (параметри відповіді автентифікації на SIM-карті), CK (ключ шифрування) і IK (ключ захисту цілісності) на основі RAND, надісланого приватною мережею LTE, і записує нові CK і IK на SIM-карту.і надішліть RES назад до приватної мережі LTE.Якщо приватна мережа LTE вважає, що RES правильний, процес автентифікації завершується.Після успішної автентифікації приватна мережа LTE вирішує, чи виконувати процес контролю безпеки.Якщо так, це ініціюється приватною мережею LTE, а шифрування/захист цілісності реалізується eNodeB.

Рисунок 7: Процес сигналізації автентифікації

Рисунок 8: Процес сигналізації безпечного режиму

Рівень програми

●Під час доступу користувачів автентифікація безпеки реалізується на прикладному рівні, щоб запобігти незаконному доступу користувачів.

●Дані користувача можуть використовувати механізм IPSEC для забезпечення безпеки даних користувача.

●Якщо проблему виявлено під час застосування, користувача з проблемою можна змусити вийти з мережі, запланувавши такі операції, як примусове відключення та дистанційне знищення.

Безпека мережі

●Бізнес-система приватної мережі може підключатися до зовнішньої мережі через брандмауер, щоб забезпечити захист приватної мережі від зовнішніх атак.У той же час внутрішня топологія мережі захищена та прихована, щоб запобігти впливу мережі та забезпечити безпеку мережі.

Час публікації: 25 квітня 2024 р