Als alternatief communicatiesysteem tijdens een ramp,LTE-privénetwerkenverschillende beveiligingsbeleidsmaatregelen op meerdere niveaus aannemen om te voorkomen dat illegale gebruikers toegang krijgen tot gegevens of deze stelen, en om de veiligheid van gebruikerssignalering en bedrijfsgegevens te beschermen.

Fysieke laag

●Gebruik speciale frequentiebanden om de toegang van apparatuur met een frequentieband zonder licentie fysiek te isoleren.

●Gebruikers gebruikenIWAVE tactische lte-oplossingmobiele telefoons en UIM-kaarten om illegale toegang tot apparaten te voorkomen.

Netwerklaag

●Het Milenage-algoritme en vijfvoudige authenticatieparameters worden gebruikt om tweerichtingsauthenticatie tussen de UE en het netwerk te realiseren.

Wanneer een terminal toegang krijgt tot het netwerk, authenticeert het netwerk de terminal om te voorkomen dat illegale gebruikers toegang krijgen.Tegelijkertijd zal de terminal ook het netwerk authenticeren om toegang tot het phishing-netwerk te voorkomen.

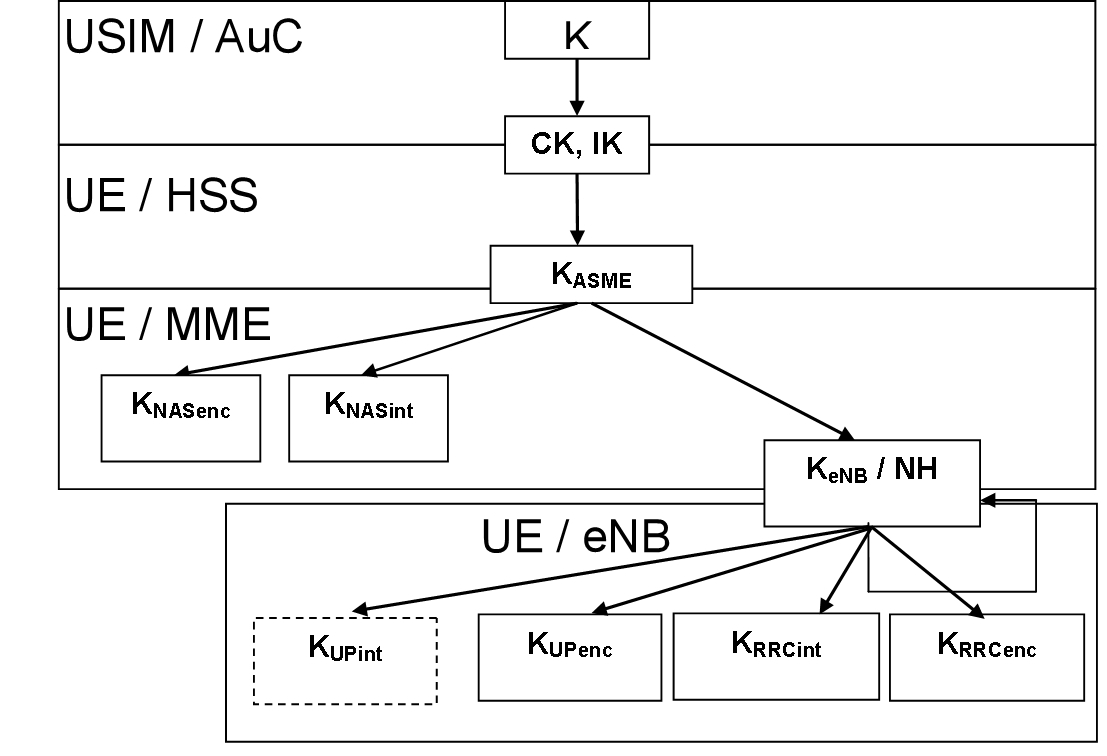

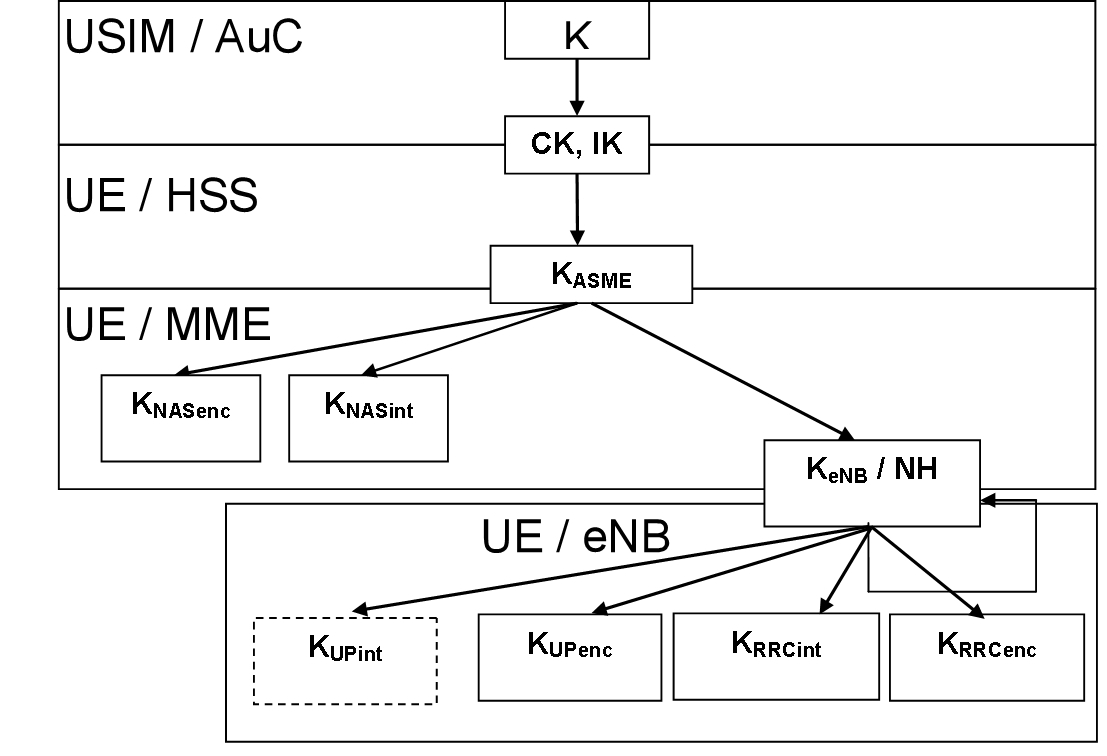

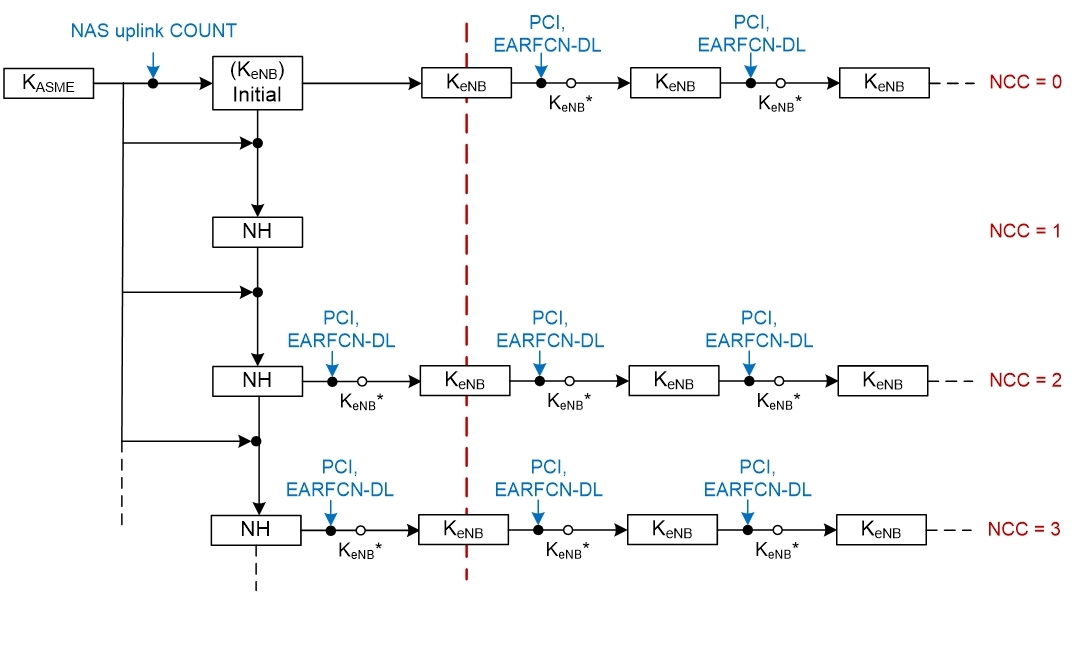

Figuur 1: Algoritme voor sleutelgeneratie

Figuur 2: Afhankelijkheden van authenticatieparameters

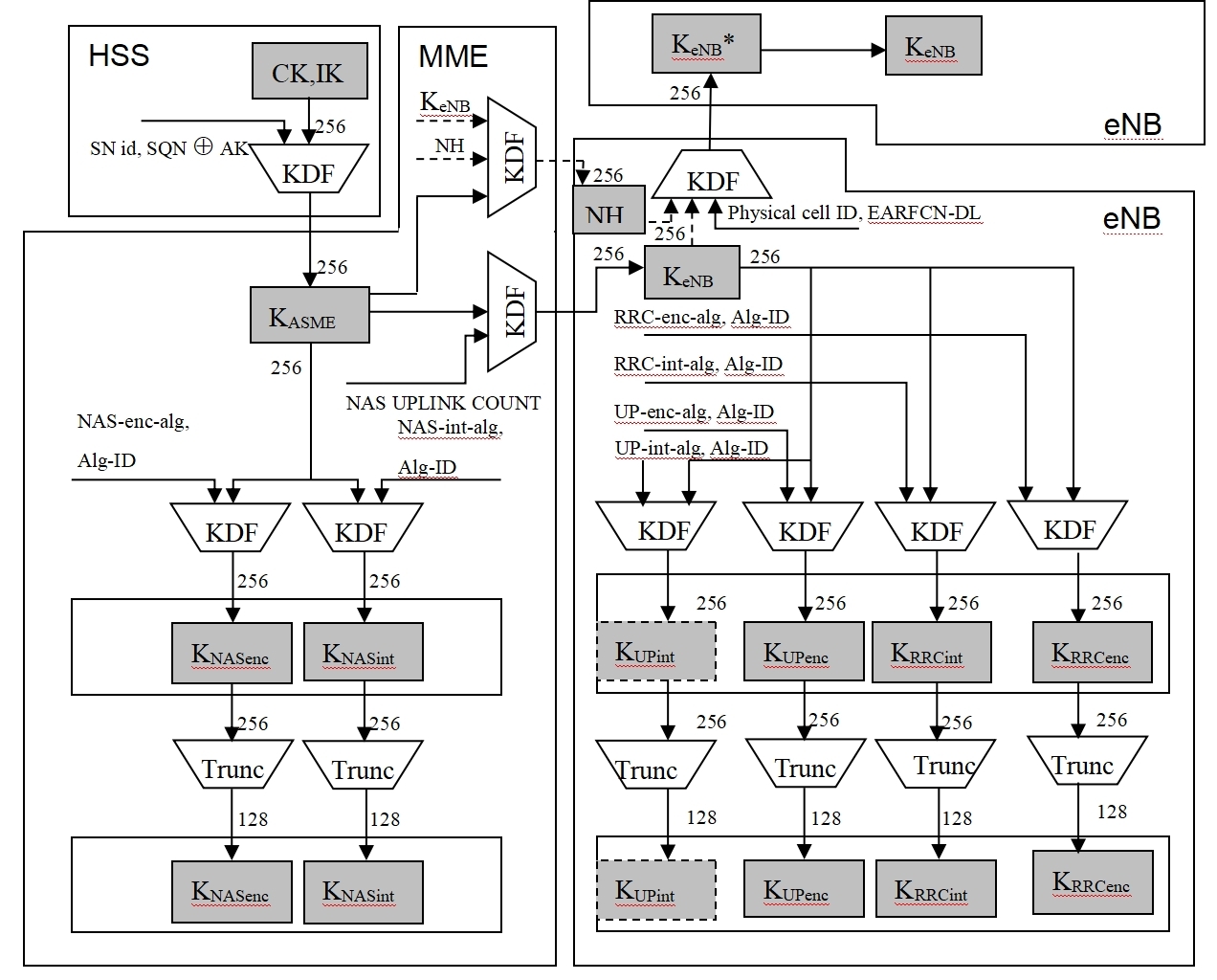

●Signaleringsberichten via de luchtinterface ondersteunen integriteitsbescherming en encryptie, en gegevens van de gebruiker ondersteunen ook encryptie.Het integriteits- en encryptiebeschermingsalgoritme maakt gebruik van een sleutel met een lengte van 128 bits en heeft een hoge beveiligingssterkte.De onderstaande figuur 3 toont het generatieproces van authenticatiegerelateerde parameters, waarbij HSS en MME beide interne functionele modules zijn van het tactische lte-netwerk.

Figuur 3: Generatieproces van authenticatieparameters voor privénetwerken

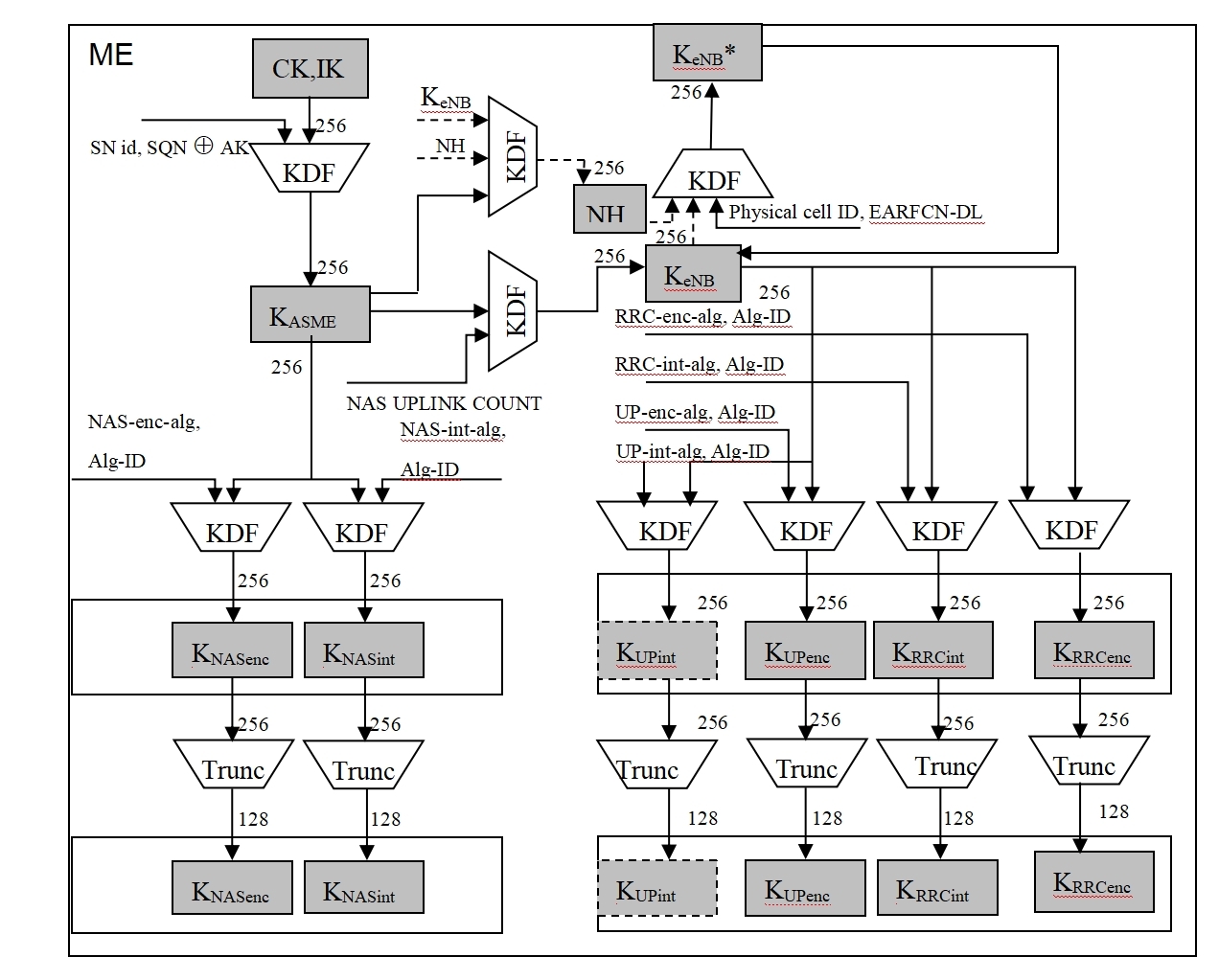

Figuur 4: Generatieproces van terminalauthenticatieparameters

●Wanneer de4g lte draadloze dataterminalroamt, schakelt of opnieuw toegang krijgt tussen eNodeB's, kan het het herauthenticatiemechanisme gebruiken om sleutels opnieuw te authenticeren en bij te werken om de veiligheid tijdens mobiele toegang te garanderen.

Figuur 5: Sleutelhantering bij overstappen

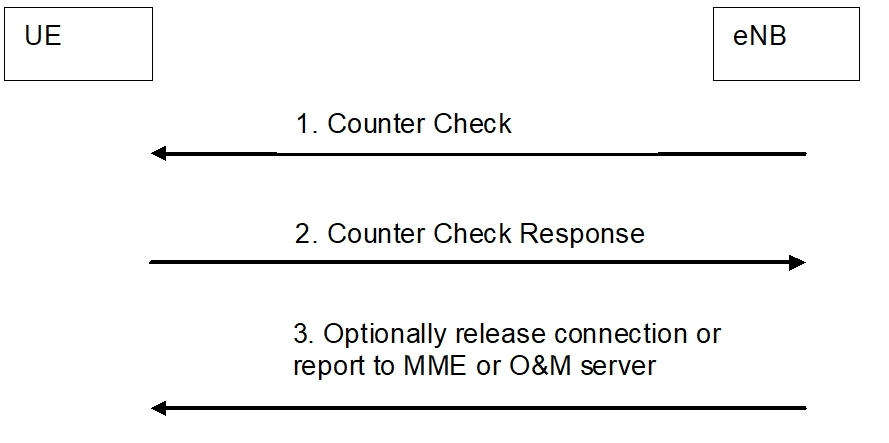

Figuur 6: Periodieke authenticatie van terminals door eNB

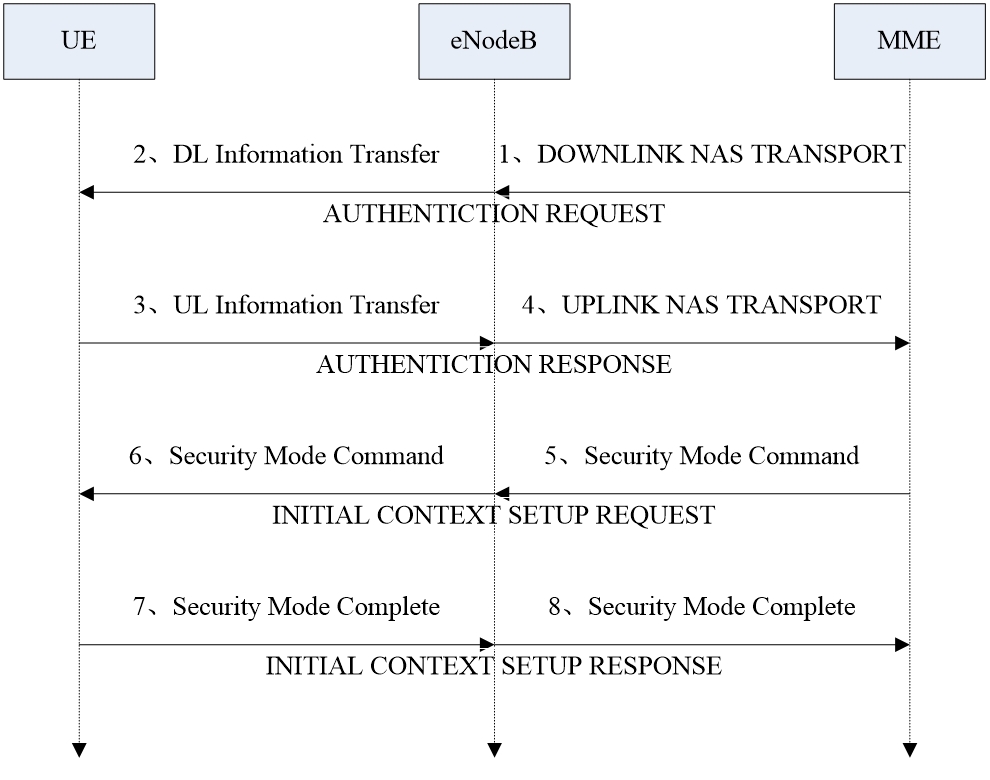

●Authenticatie signaleringsproces

Authenticatie is vereist wanneer de UE een oproep initieert, wordt gebeld en zich registreert.Encryptie-/integriteitsbescherming kan ook worden uitgevoerd nadat de authenticatie is voltooid.De UE berekent RES (authenticatieresponsparameters op de simkaart), CK (coderingssleutel) en IK (integriteitsbeschermingssleutel) op basis van de RAND verzonden door het LTE-private netwerk, en schrijft de nieuwe CK en IK naar de simkaart.en stuur de RES terug naar het LTE-privénetwerk.Als het particuliere LTE-netwerk van oordeel is dat de RES correct is, eindigt het authenticatieproces.Na succesvolle authenticatie beslist het particuliere LTE-netwerk of het beveiligingscontroleproces moet worden uitgevoerd.Zo ja, dan wordt dit geactiveerd door het particuliere LTE-netwerk en wordt encryptie/integriteitsbescherming geïmplementeerd door de eNodeB.

Figuur 7: Authenticatiesignaleringsproces

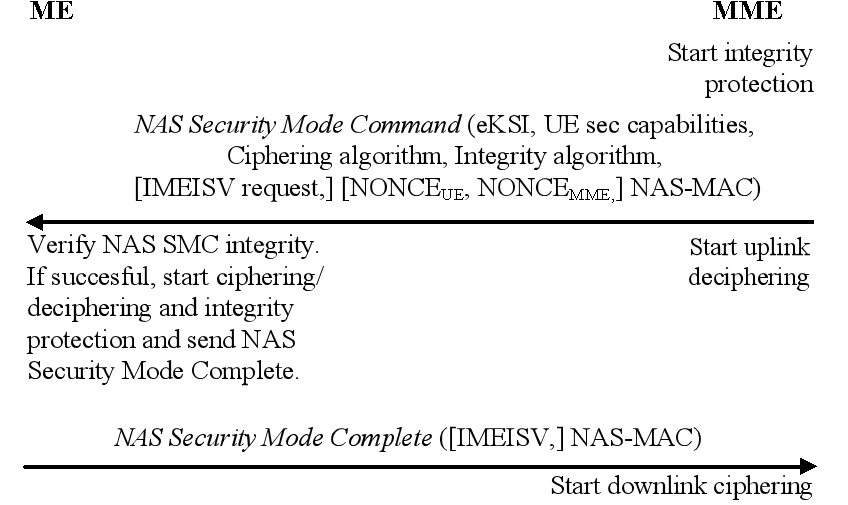

Figuur 8: Signaleringsproces in de veilige modus

Applicatielaag

●Wanneer gebruikers toegang krijgen, wordt beveiligingsauthenticatie geïmplementeerd op de applicatielaag om illegale gebruikerstoegang te voorkomen.

●Gebruikersgegevens kunnen het IPSEC-mechanisme gebruiken om de veiligheid van gebruikersgegevens te garanderen.

●Wanneer er tijdens de toepassing een probleem wordt ontdekt, kan de gebruiker met het probleem gedwongen worden offline te gaan door bewerkingen te plannen, zoals het geforceerd verbreken van de verbinding en het op afstand doden.

Netwerk veiligheid

●Het bedrijfssysteem van het particuliere netwerk kan via firewallapparatuur verbinding maken met het externe netwerk om ervoor te zorgen dat het particuliere netwerk wordt beschermd tegen aanvallen van buitenaf.Tegelijkertijd wordt de interne topologie van het netwerk afgeschermd en verborgen om netwerkblootstelling te voorkomen en de netwerkbeveiliging te behouden.

Posttijd: 25 april 2024