Како алтернативен комуникациски систем за време на катастрофа,LTE приватни мрежиусвојуваат различни безбедносни политики на повеќе нивоа за да се спречат нелегалните корисници да пристапат или да крадат податоци и да ја заштитат безбедноста на сигнализацијата на корисниците и деловните податоци.

Физички слој

●Прифатете посебни фреквенциски опсези за физички да го изолирате пристапот до опремата со нелиценциран фреквентен опсег.

●Корисниците користатIWAVE тактичко lte решениемобилни телефони и UIM картички за да се спречи нелегален пристап до уредите.

Мрежен слој

●Алгоритмот Milenage и петкратните параметри за автентикација се користат за да се постигне двонасочна автентикација помеѓу UE и мрежата.

Кога терминалот пристапува до мрежата, мрежата ќе го автентицира терминалот за да спречи пристап до нелегалните корисници.Во исто време, терминалот исто така ќе ја автентицира мрежата за да спречи пристап до фишинг мрежата.

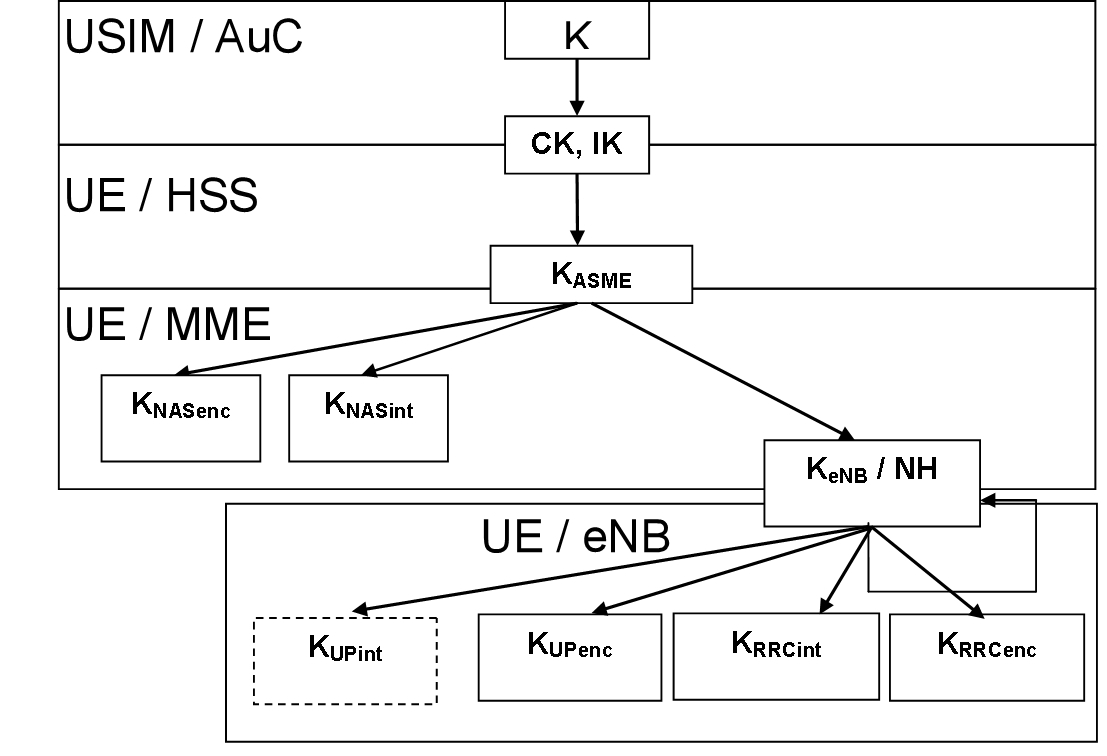

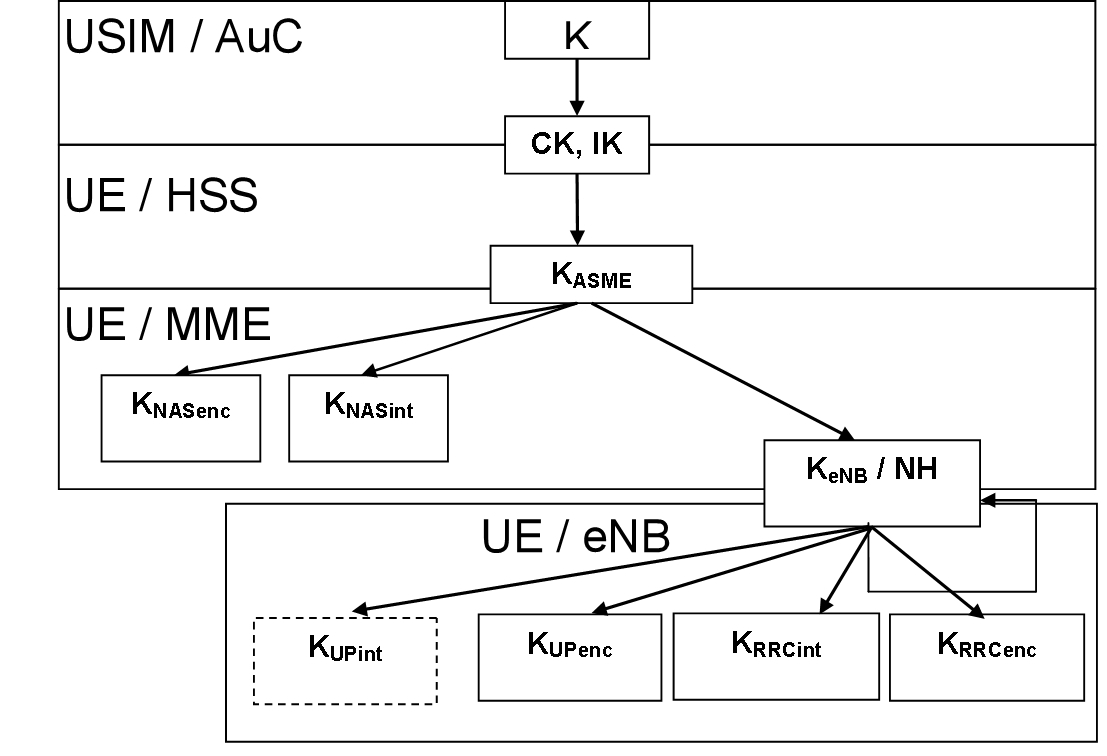

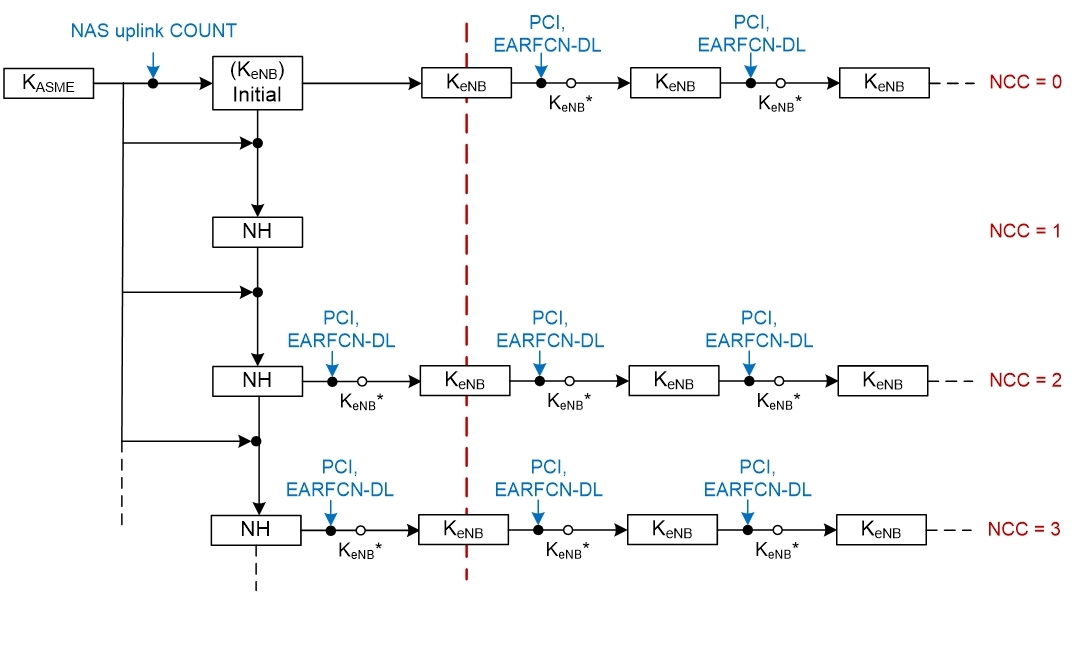

Слика 1: Алгоритам за генерирање клучеви

Слика 2: Зависност на параметрите за автентикација

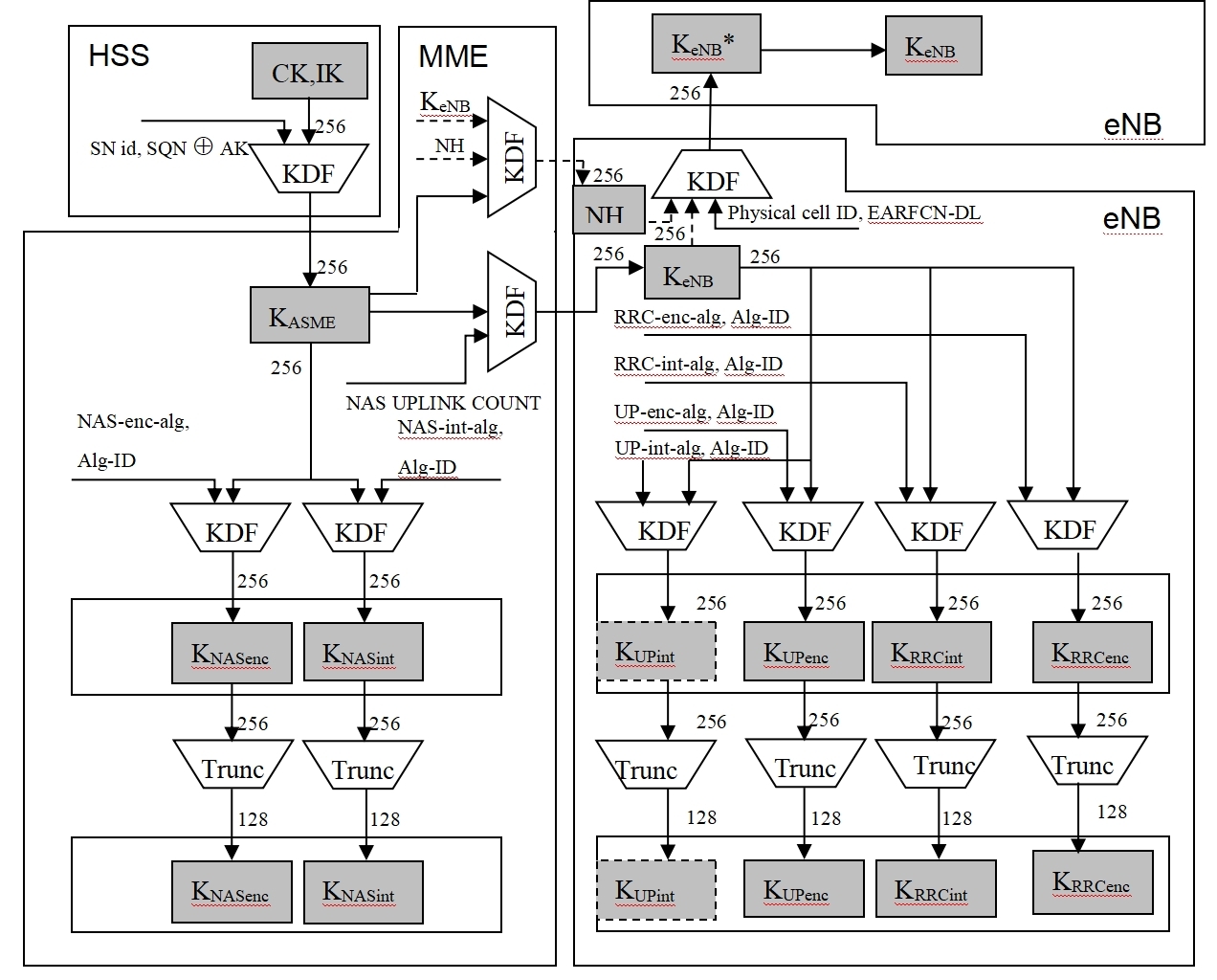

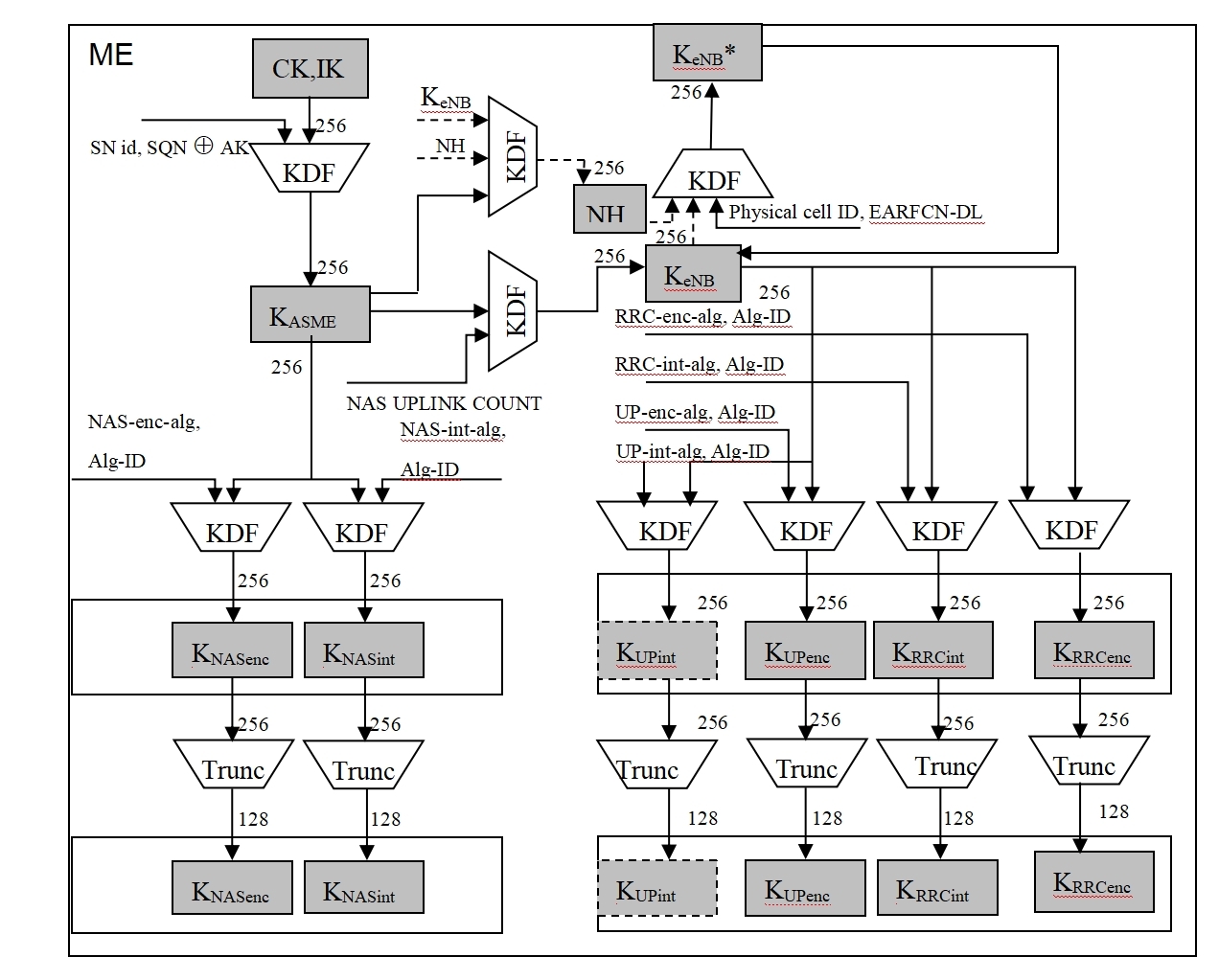

●Пораките за сигнализирање на воздушниот интерфејс поддржуваат заштита на интегритетот и шифрирање, а податоците на корисникот исто така поддржуваат шифрирање.Алгоритмот за заштита на интегритет и шифрирање користи клуч со должина од 128 бити и има висока безбедносна сила.Слика 3 подолу го прикажува процесот на генерирање на параметри поврзани со автентикација, во кој HSS и MME се внатрешни функционални модули на тактичката lte мрежа.

Слика 3: Процес на генерирање на параметри за автентикација на приватна мрежа

Слика 4: Процес на генерирање на параметри за автентикација на терминалот

●КогаТерминал за безжичен податочен 4g lteроамира, префрлува или повторно пристапува помеѓу eNodeB, може да го користи механизмот за повторна автентикација за повторно автентикација и ажурирање на клучевите за да обезбеди безбедност за време на пристапот до мобилниот телефон.

Слика 5: Ракување со клучот при префрлување

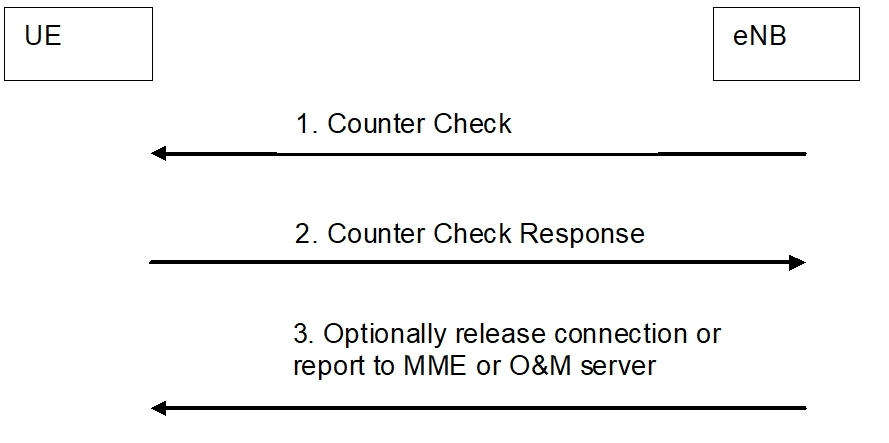

Слика 6: Периодична автентикација на терминалите со eNB

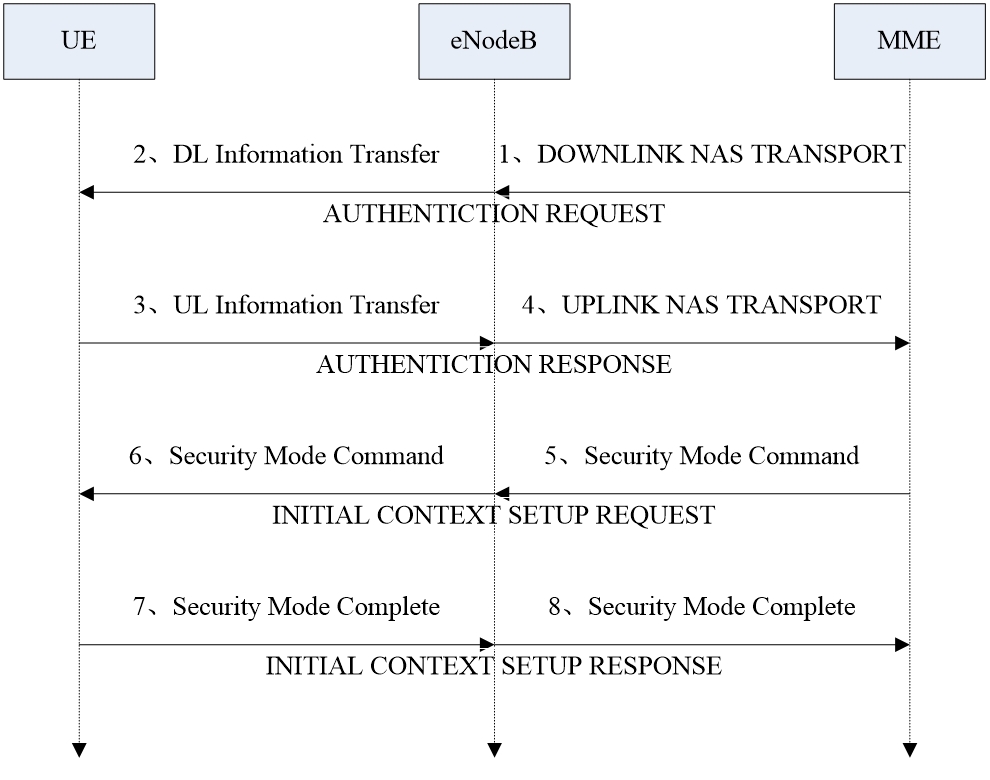

●Процес на сигнализација за автентикација

Потребна е автентикација кога UE иницира повик, се повикува и се регистрира.Може да се изврши и заштита од шифрирање/интегритет откако ќе се заврши автентикацијата.UE пресметува RES (параметри за одговор на автентикација во SIM картичката), CK (клуч за шифрирање) и IK (заштитен клуч за интегритет) врз основа на RAND испратен од приватната мрежа LTE и ги запишува новите CK и IK во SIM-картичката.и испратете го ОИЕ назад во приватната мрежа LTE.Ако приватната мрежа LTE смета дека ОИЕ е точна, процесот на автентикација завршува.По успешната автентикација, приватната мрежа LTE одлучува дали да го изврши процесот на безбедносна контрола.Ако одговорот е да, тој се активира од приватната мрежа LTE, а заштитата од шифрирање/интегритет е имплементирана од eNodeB.

Слика 7: Процес на сигнализација за автентикација

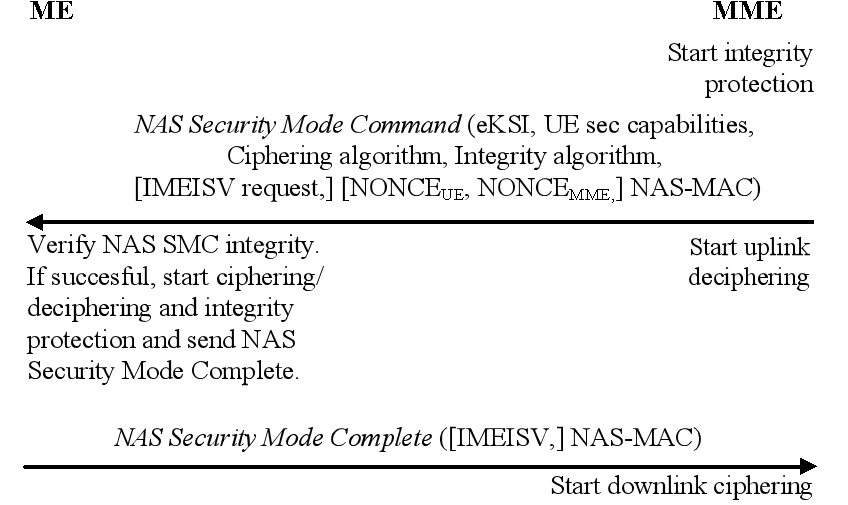

Слика 8: Процес на сигнализација во безбеден режим

Слој на апликација

●Кога корисниците пристапуваат, безбедносната автентикација се имплементира на слојот на апликацијата за да се спречи нелегален пристап на корисниците.

●Корисничките податоци можат да го користат механизмот IPSEC за да обезбедат безбедност на податоците на корисниците.

●Кога ќе се открие проблем за време на апликацијата, корисникот со проблемот може да биде принуден да оди офлајн со закажување операции како што се принудно исклучување и убивање од далечина.

Мрежна безбедност

●Приватниот мрежен деловен систем може да се поврзе со надворешната мрежа преку опрема за заштитен ѕид за да се осигура дека приватната мрежа е заштитена од надворешни напади.Во исто време, внатрешната топологија на мрежата е заштитена и скриена за да се спречи изложување на мрежата и да се одржи безбедноста на мрежата.

Време на објавување: 25 април 2024 година