Come sistema di comunicazione alternativo durante il disastro,Reti private LTEadottare diverse politiche di sicurezza a più livelli per impedire agli utenti illegali di accedere o rubare dati e per proteggere la sicurezza della segnalazione degli utenti e dei dati aziendali.

Strato fisico

●Adottare bande di frequenza dedicate per isolare fisicamente l'accesso delle apparecchiature con banda di frequenza senza licenza.

●Gli utenti utilizzanoSoluzione IWAVE tattica ltetelefoni cellulari e carte UIM per impedire l'accesso illegale ai dispositivi.

Livello di rete

●L'algoritmo Milenage e i parametri di autenticazione a cinque tuple vengono utilizzati per ottenere l'autenticazione bidirezionale tra l'UE e la rete.

Quando un terminale accede alla rete, la rete autenticherà il terminale per impedire l'accesso da parte di utenti illegali.Allo stesso tempo, il terminale autenticherà anche la rete per impedire l'accesso alla rete di phishing.

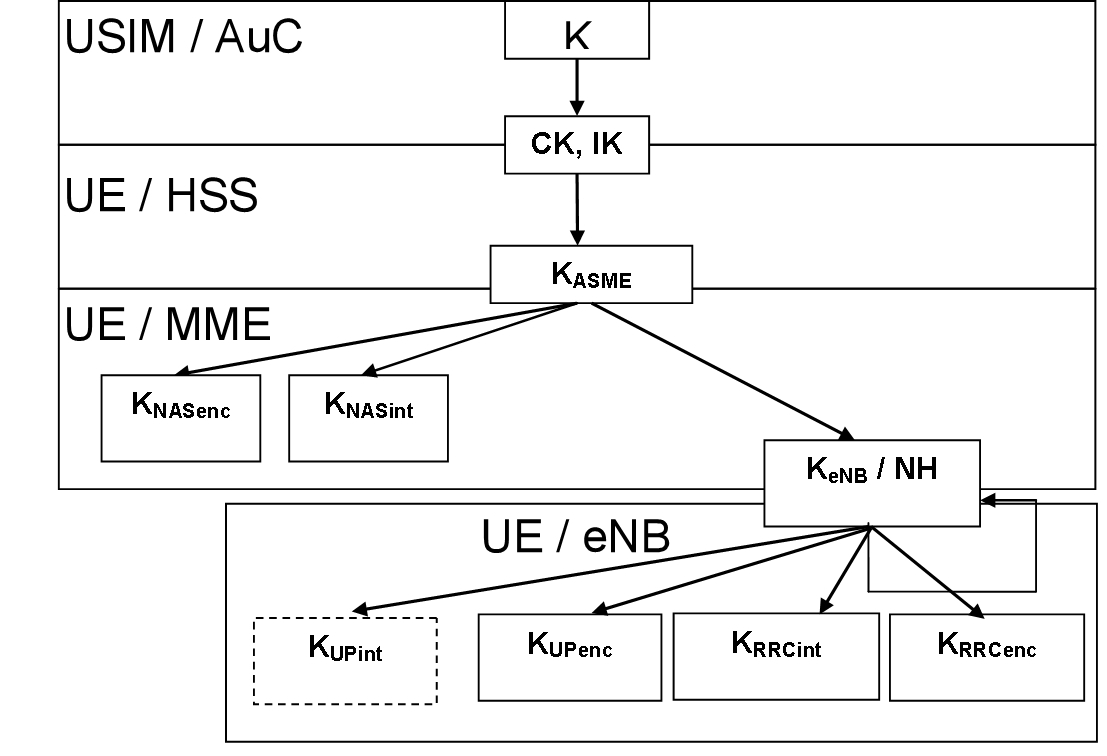

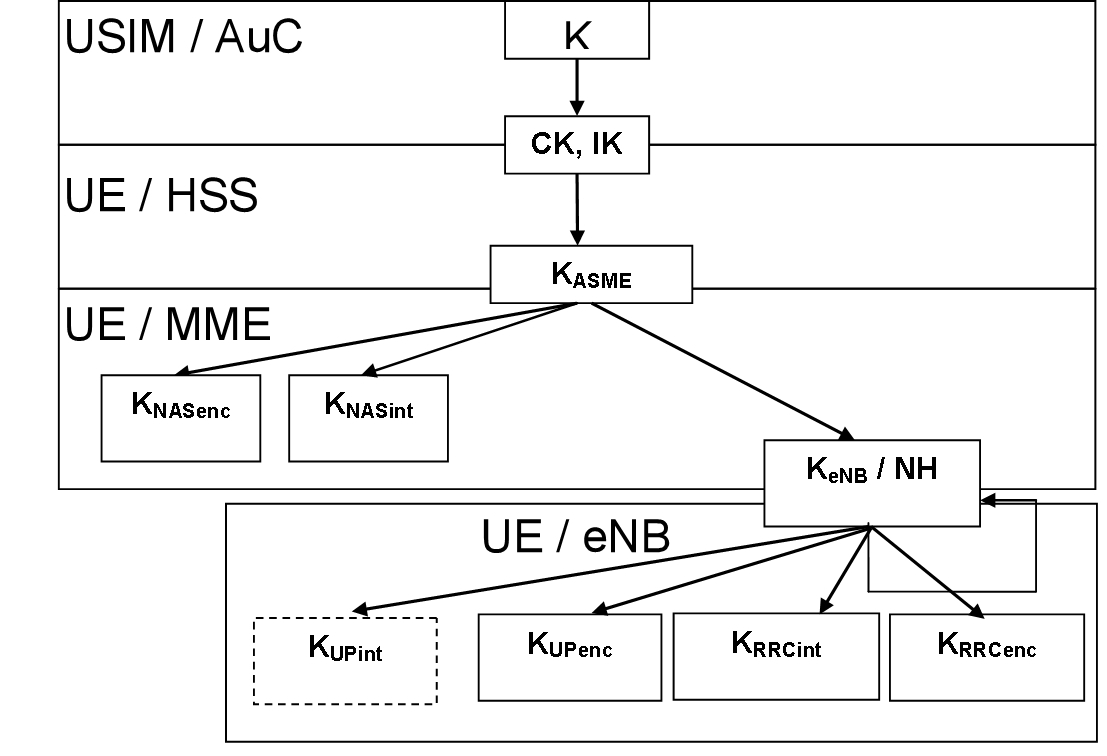

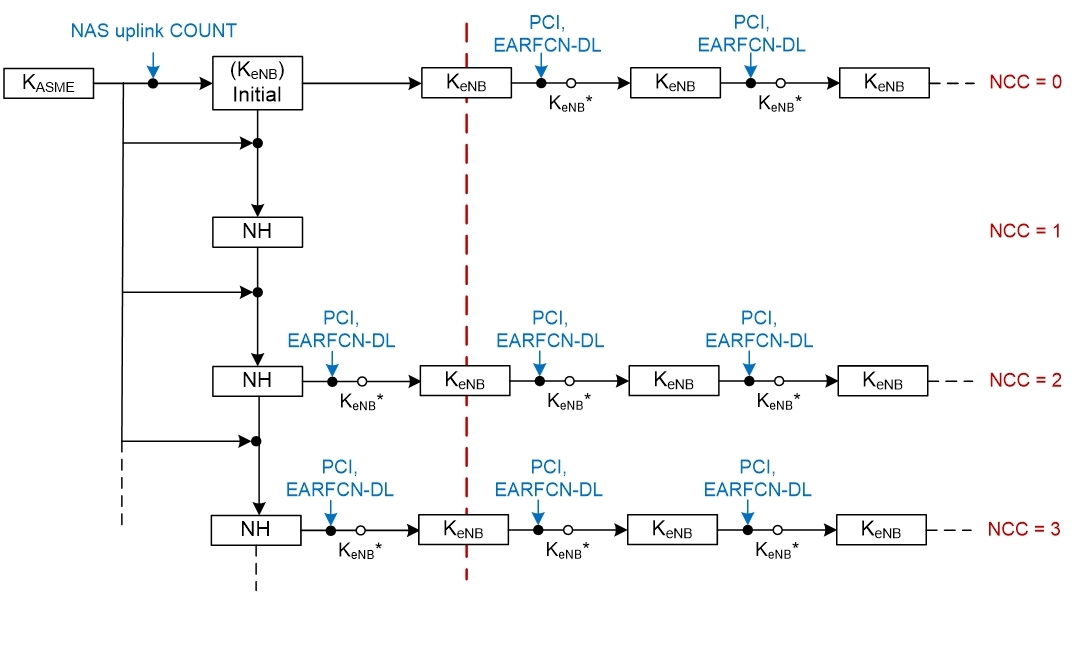

Figura 1: algoritmo di generazione delle chiavi

Figura 2: dipendenze dei parametri di autenticazione

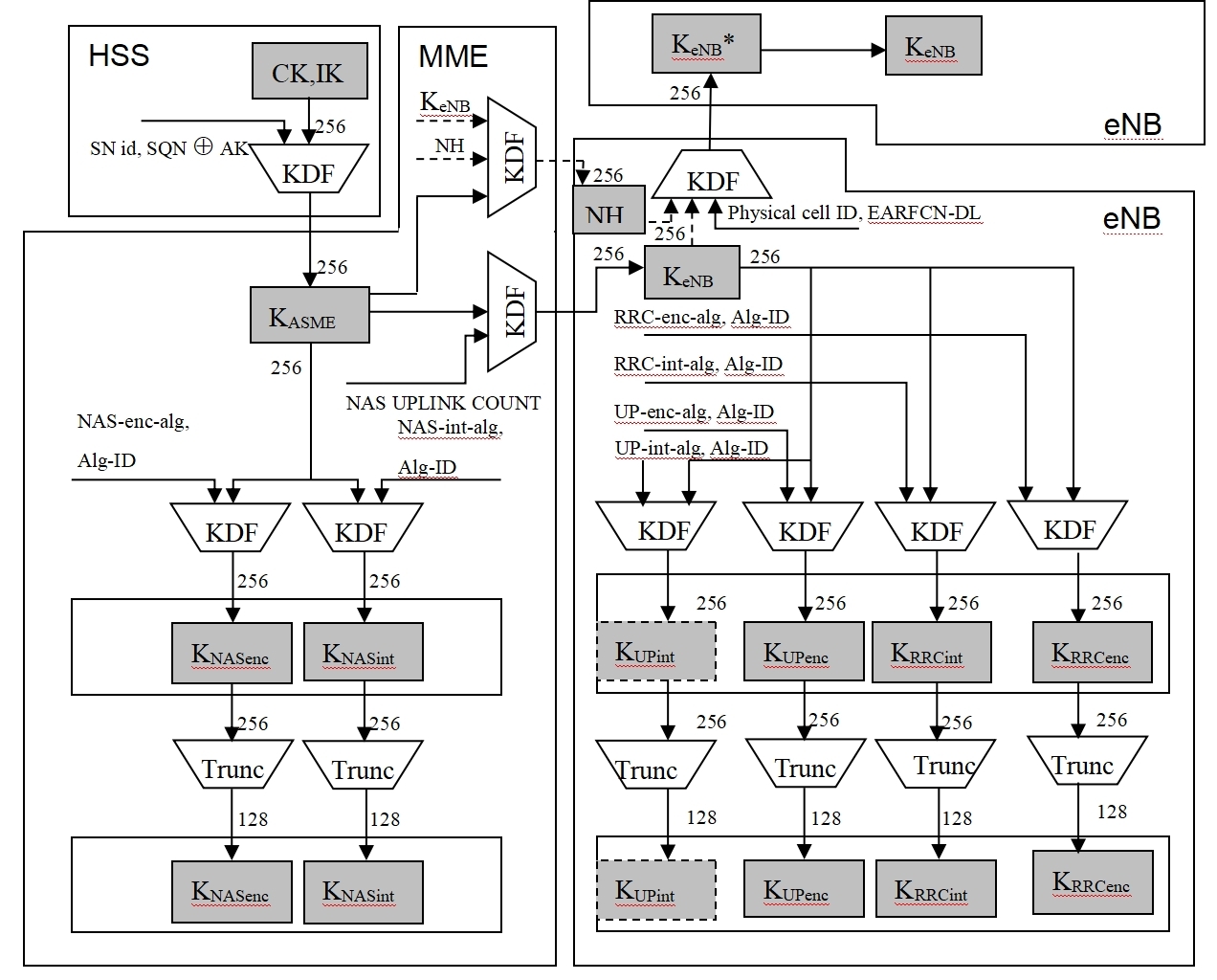

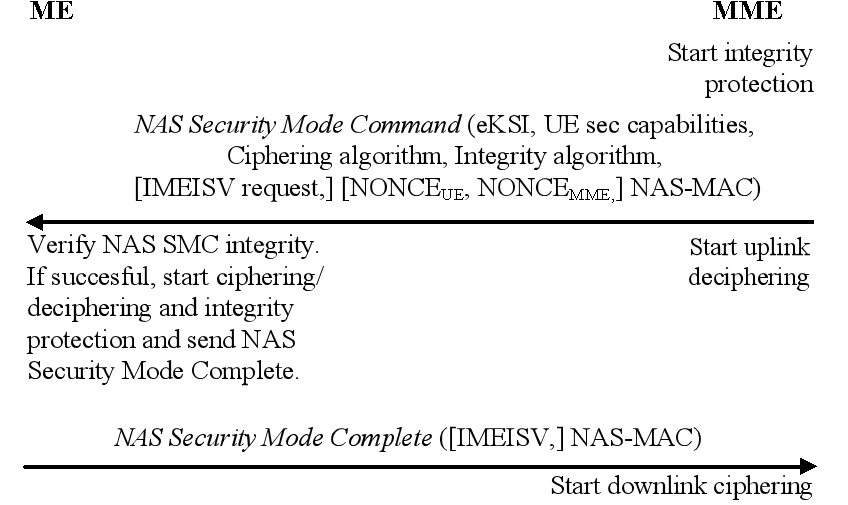

●I messaggi di segnalazione dell'interfaccia aerea supportano la protezione dell'integrità e la crittografia e anche i dati dell'utente supportano la crittografia.L'algoritmo di protezione dell'integrità e della crittografia utilizza una chiave di lunghezza 128 bit e ha un elevato livello di sicurezza.La Figura 3 seguente mostra il processo di generazione dei parametri relativi all'autenticazione, in cui HSS e MME sono entrambi moduli funzionali interni della rete tattica LTE.

Figura 3: processo di generazione dei parametri di autenticazione della rete privata

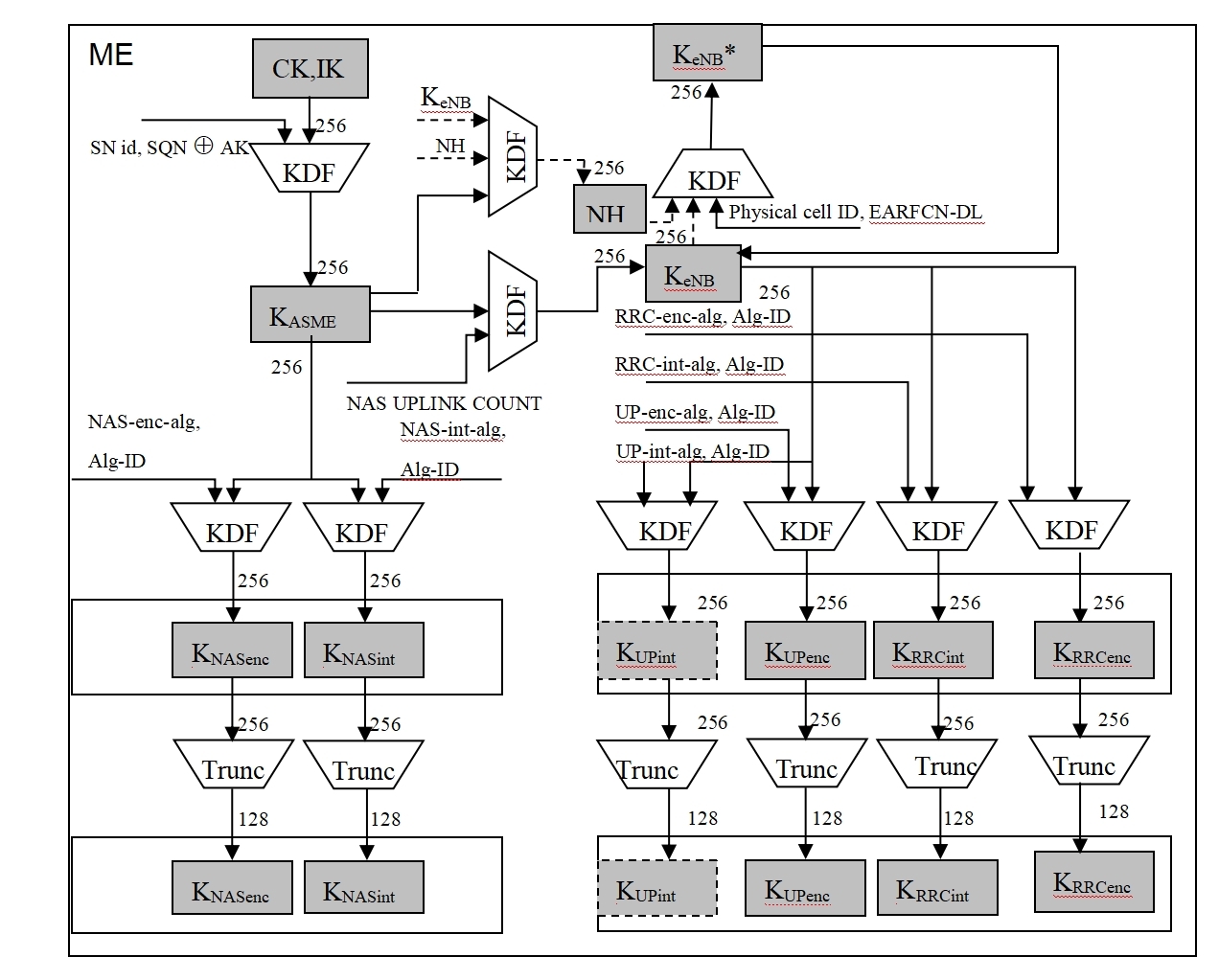

Figura 4: processo di generazione dei parametri di autenticazione del terminale

●Quando ilTerminale dati wireless 4G LTEeffettua il roaming, il passaggio o il riaccesso tra eNodeB, può utilizzare il meccanismo di riautenticazione per ri-autenticarsi e aggiornare le chiavi per garantire la sicurezza durante l'accesso mobile.

Figura 5: Gestione dei tasti durante il passaggio

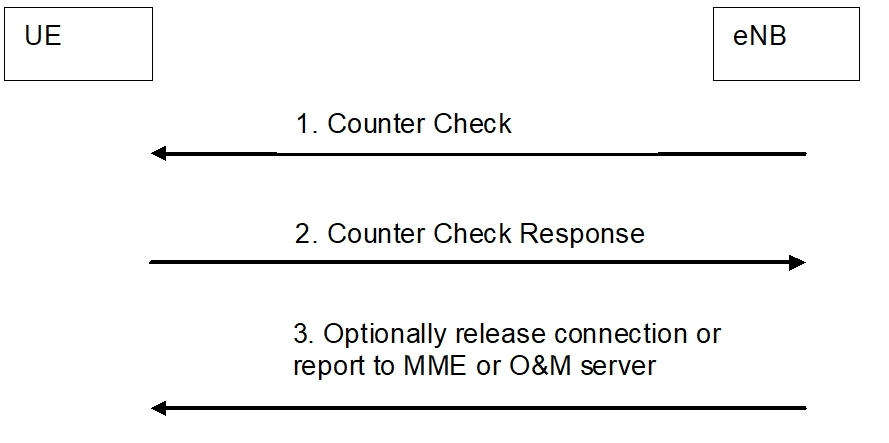

Figura 6: Autenticazione periodica dei terminali da parte dell'eNB

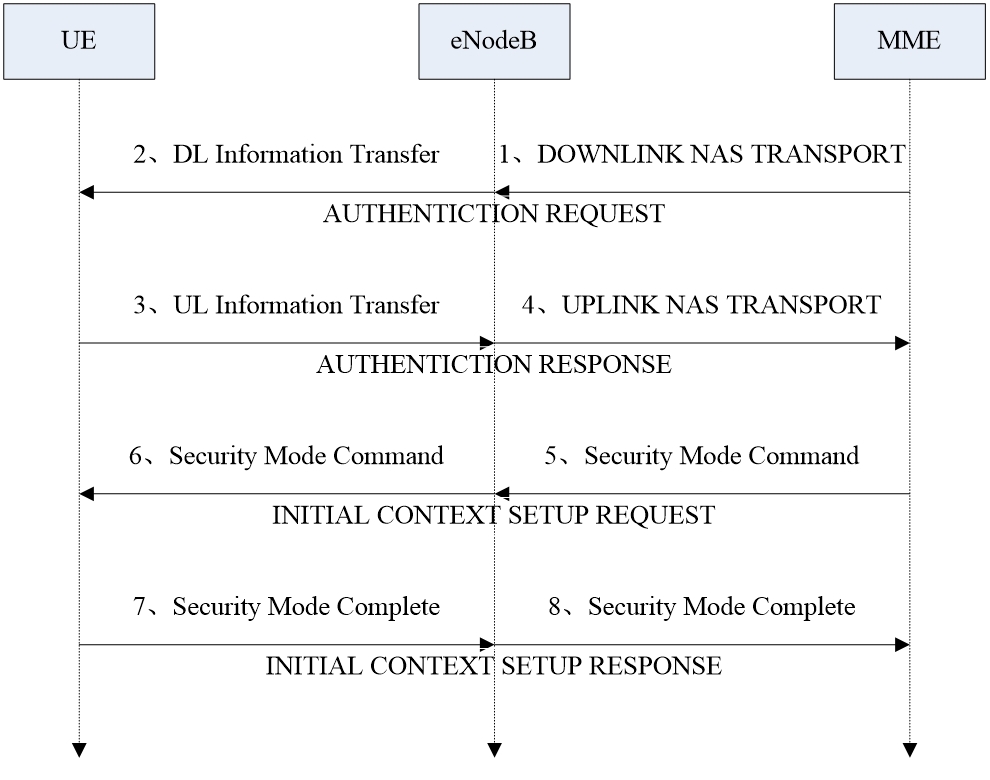

●Processo di segnalazione dell'autenticazione

L'autenticazione è richiesta quando l'UE avvia una chiamata, viene chiamata e si registra.La crittografia/protezione dell'integrità può essere eseguita anche dopo il completamento dell'autenticazione.L'UE calcola RES (parametri di risposta di autenticazione nella carta SIM), CK (chiave di crittografia) e IK (chiave di protezione dell'integrità) in base al RAND inviato dalla rete privata LTE e scrive i nuovi CK e IK nella carta SIM.e rimandare il RES alla rete privata LTE.Se la rete privata LTE ritiene che il RES sia corretto, il processo di autenticazione termina.Dopo aver effettuato con successo l'autenticazione, la rete privata LTE decide se eseguire il processo di controllo di sicurezza.In caso affermativo, viene attivato dalla rete privata LTE e la protezione della crittografia/integrità viene implementata dall'eNodeB.

Figura 7: processo di segnalazione dell'autenticazione

Figura 8: processo di segnalazione della modalità provvisoria

Livello di applicazione

●Quando gli utenti accedono, l'autenticazione di sicurezza viene implementata a livello di applicazione per impedire l'accesso illegale di utenti.

●I dati utente possono utilizzare il meccanismo IPSEC per garantire la sicurezza dei dati utente.

●Quando viene scoperto un problema durante l'applicazione, l'utente con il problema può essere costretto ad andare offline programmando operazioni come la disconnessione forzata e l'uccisione remota.

Sicurezza della rete

●Il sistema aziendale di rete privata può connettersi alla rete esterna tramite apparecchiature firewall per garantire che la rete privata sia protetta da attacchi esterni.Allo stesso tempo, la topologia interna della rete è schermata e nascosta per prevenire l'esposizione della rete e mantenerne la sicurezza.

Orario di pubblicazione: 25 aprile 2024