En tant que système de communication alternatif en cas de catastrophe,Réseaux privés LTEadopter différentes politiques de sécurité à plusieurs niveaux pour empêcher les utilisateurs illégaux d'accéder ou de voler des données, et pour protéger la sécurité de la signalisation des utilisateurs et des données commerciales.

Couche physique

●Adoptez des bandes de fréquences dédiées pour isoler physiquement l’accès des équipements avec une bande de fréquences sans licence.

●Les utilisateurs utilisentSolution LTE tactique IWAVEtéléphones mobiles et cartes UIM pour empêcher l’accès illégal aux appareils.

Couche réseau

●L'algorithme Milenage et les paramètres d'authentification à cinq tuples sont utilisés pour réaliser une authentification bidirectionnelle entre l'UE et le réseau.

Lorsqu'un terminal accède au réseau, le réseau authentifie le terminal pour empêcher les utilisateurs illégaux d'y accéder.Dans le même temps, le terminal authentifiera également le réseau pour empêcher l’accès au réseau de phishing.

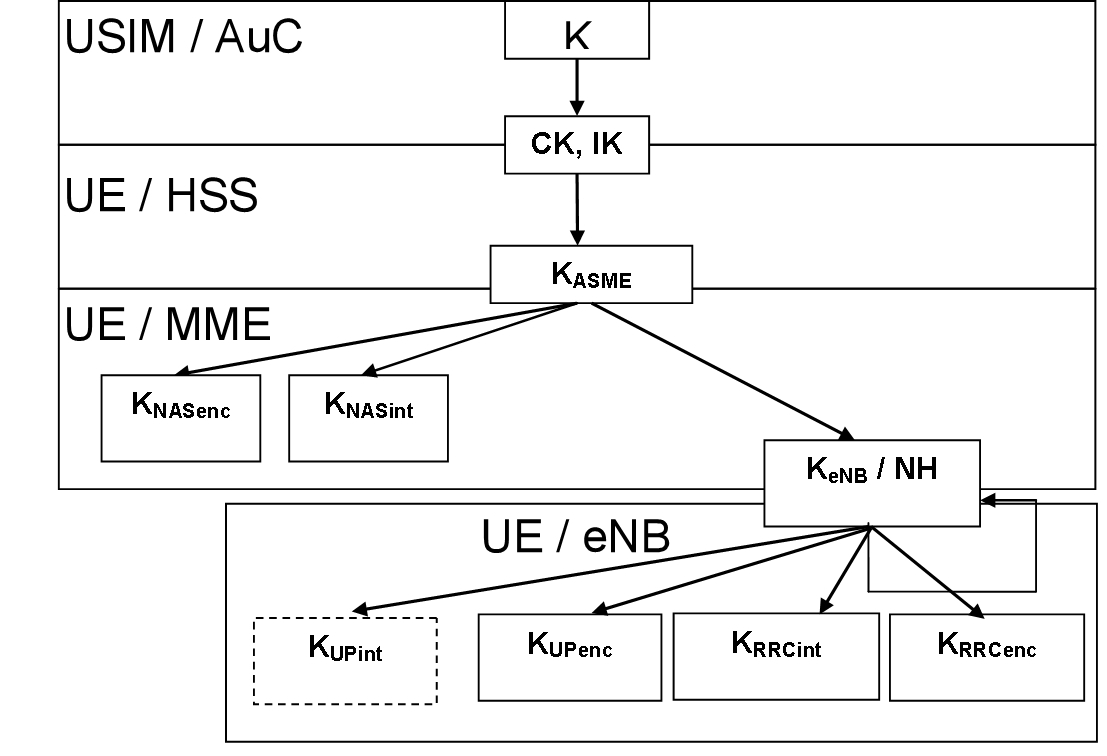

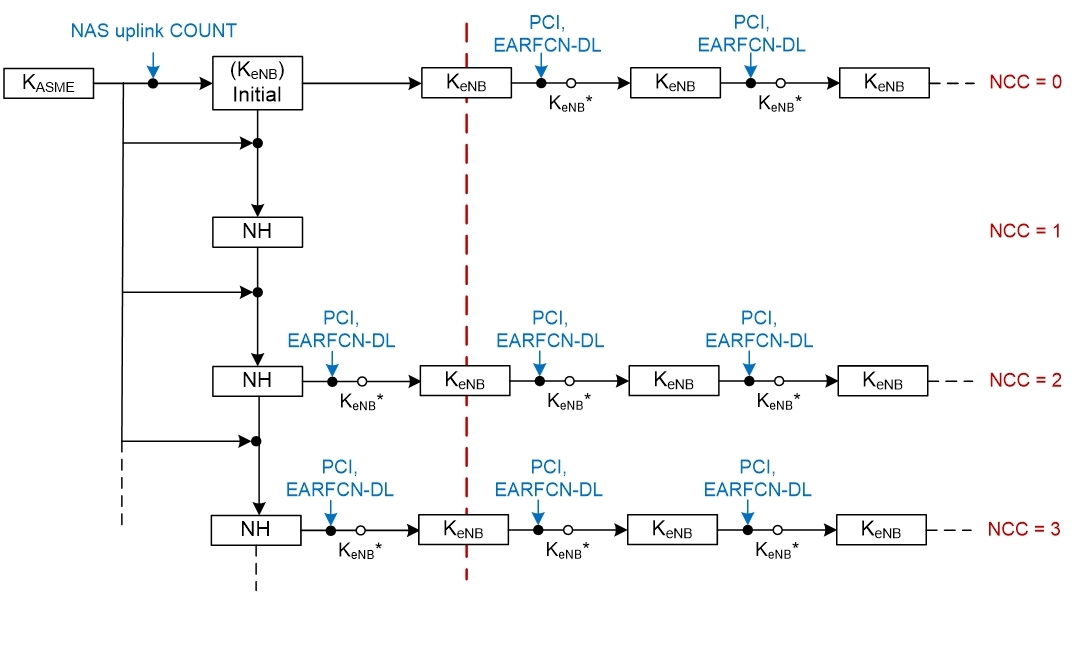

Figure 1 : Algorithme de génération de clé

Figure 2 : Dépendances des paramètres d'authentification

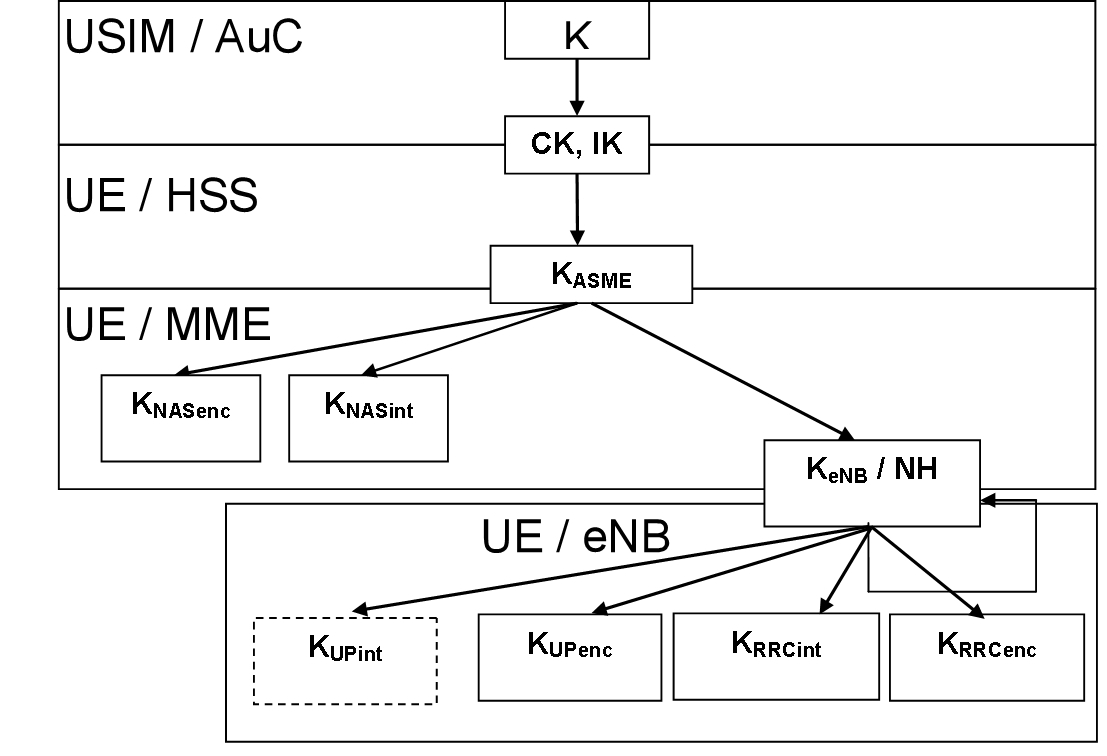

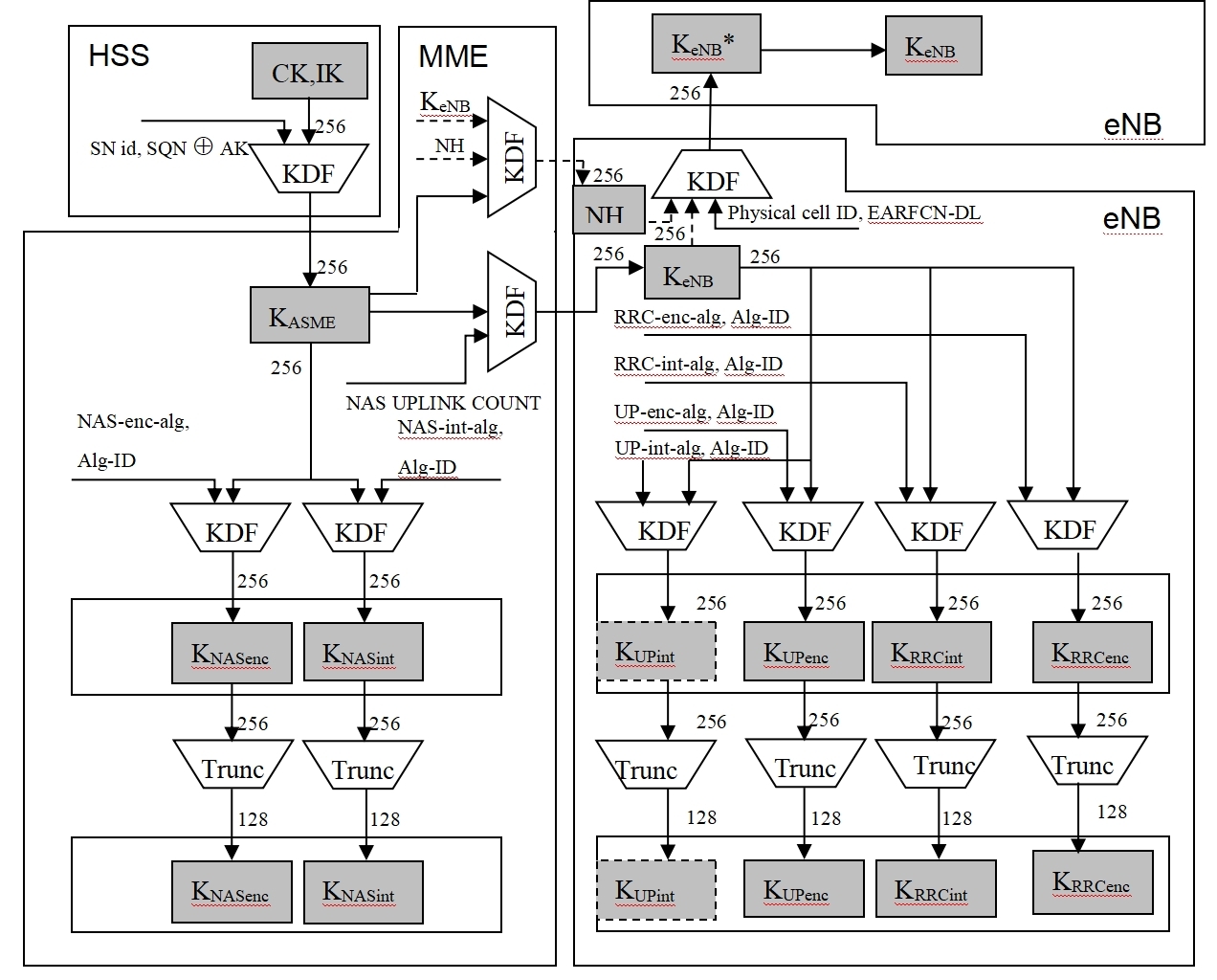

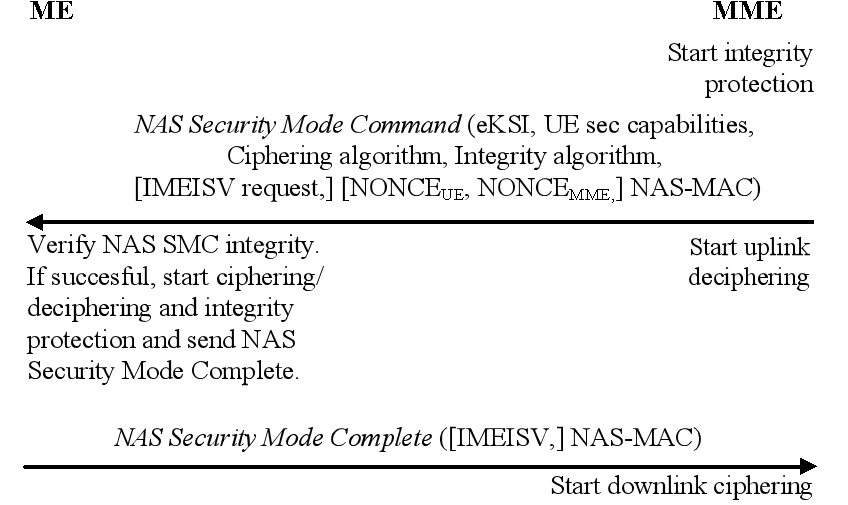

●Les messages de signalisation d'interface aérienne prennent en charge la protection de l'intégrité et le cryptage, et les données de l'utilisateur prennent également en charge le cryptage.L'algorithme de protection de l'intégrité et du cryptage utilise une clé de 128 bits et présente un niveau de sécurité élevé.La figure 3 ci-dessous montre le processus de génération des paramètres liés à l'authentification, dans lequel HSS et MME sont tous deux des modules fonctionnels internes du réseau LTE tactique.

Figure 3 : Processus de génération des paramètres d'authentification du réseau privé

Figure 4 : Processus de génération des paramètres d'authentification du terminal

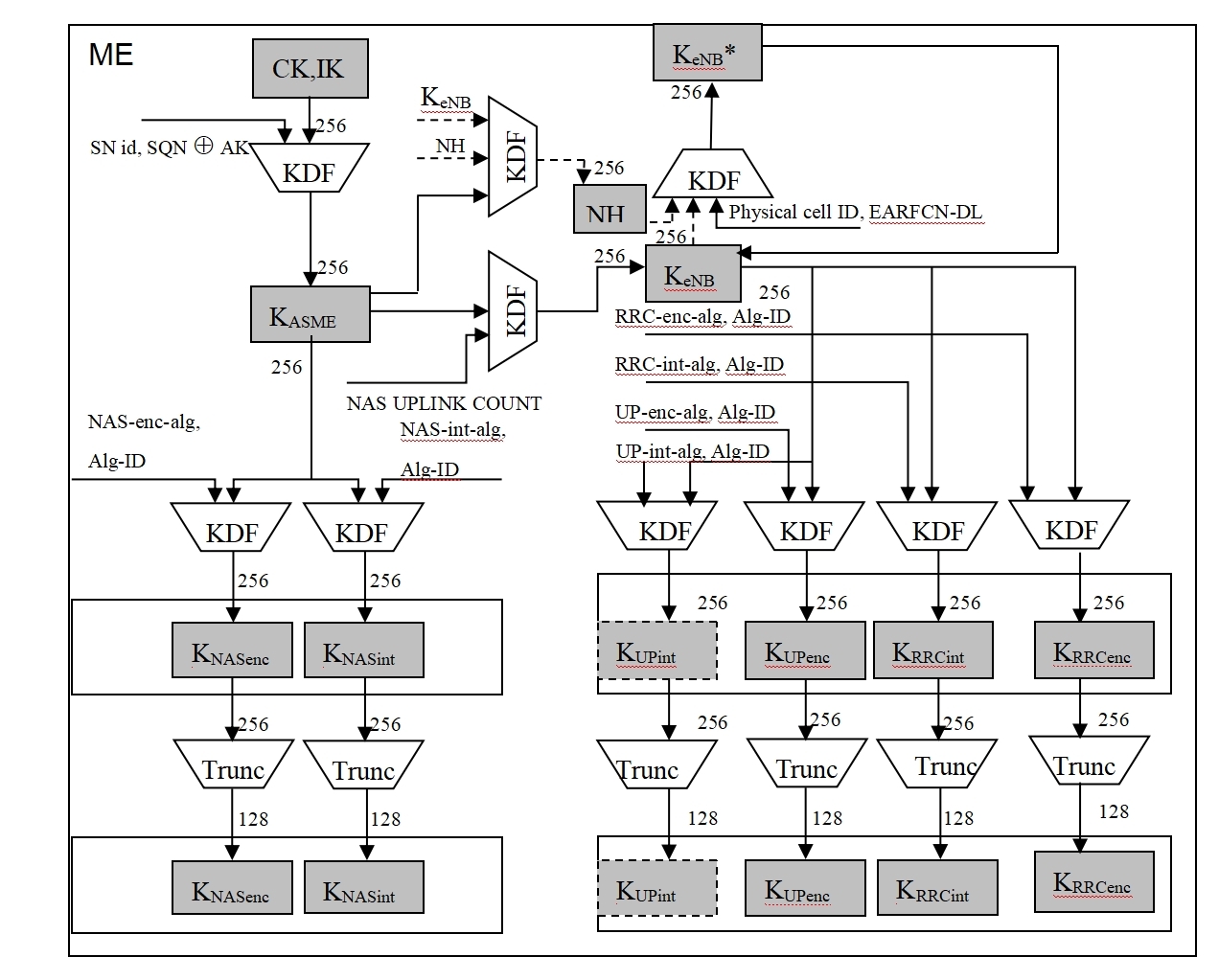

●Quand leTerminal de données sans fil 4G LTEitinérance, commutation ou réaccès entre les eNodeB, il peut utiliser le mécanisme de ré-authentification pour réauthentifier et mettre à jour les clés afin d'assurer la sécurité lors de l'accès mobile.

Figure 5 : Manipulation des clés lors de la commutation

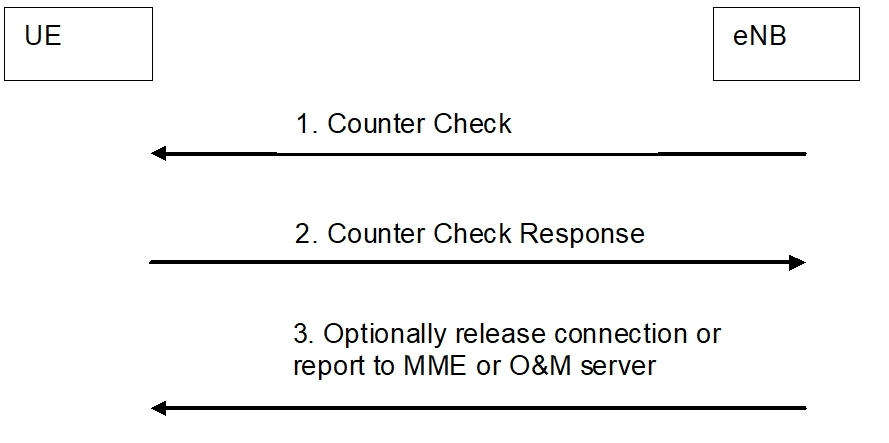

Figure 6 : Authentification périodique des terminaux par eNB

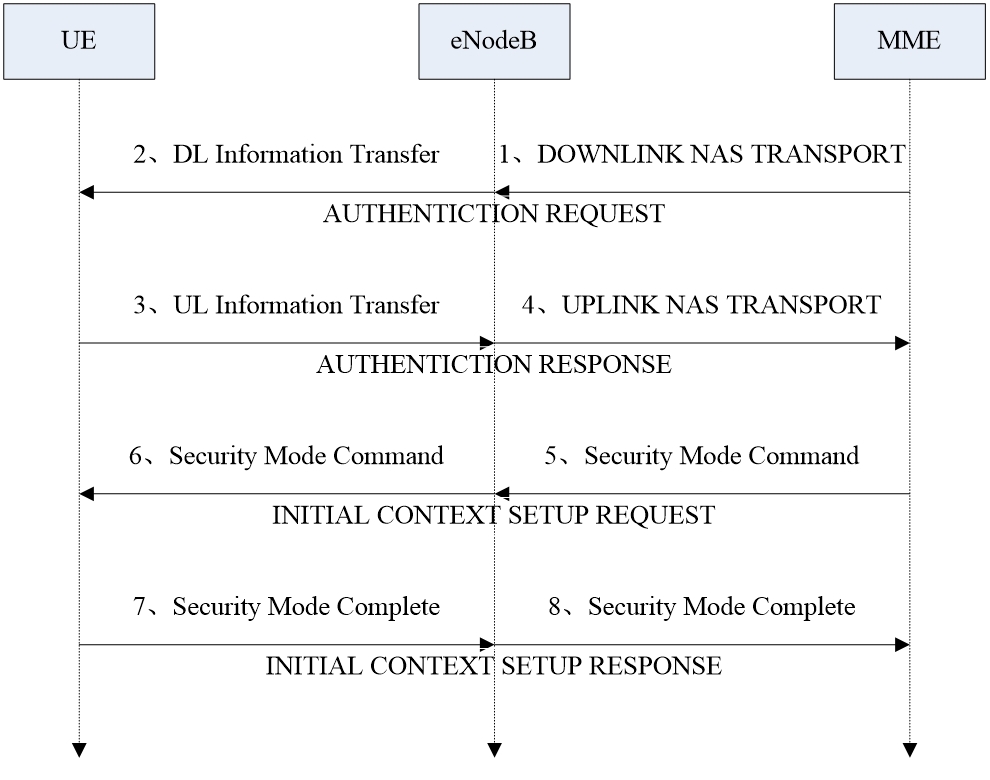

●Processus de signalisation d'authentification

L'authentification est requise lorsque l'UE lance un appel, est appelé et s'enregistre.Le cryptage/la protection de l'intégrité peut également être effectué une fois l'authentification terminée.L'UE calcule RES (paramètres de réponse d'authentification dans la carte SIM), CK (clé de cryptage) et IK (clé de protection d'intégrité) sur la base du RAND envoyé par le réseau privé LTE, et écrit les nouveaux CK et IK dans la carte SIM.et renvoyez le RES au réseau privé LTE.Si le réseau privé LTE considère que le RES est correct, le processus d'authentification se termine.Après une authentification réussie, le réseau privé LTE décide d'exécuter ou non le processus de contrôle de sécurité.Si oui, il est déclenché par le réseau privé LTE et la protection de cryptage/intégrité est mise en œuvre par l'eNodeB.

Figure 7 : Processus de signalisation d’authentification

Figure 8 : Processus de signalisation du mode sans échec

Couche d'application

●Lorsque les utilisateurs accèdent, une authentification de sécurité est mise en œuvre au niveau de la couche application pour empêcher tout accès illégal des utilisateurs.

●Les données utilisateur peuvent utiliser le mécanisme IPSEC pour garantir la sécurité des données utilisateur.

●Lorsqu'un problème est découvert lors de l'application, l'utilisateur présentant le problème peut être contraint de se déconnecter en planifiant des opérations telles qu'une déconnexion forcée et une suppression à distance.

Sécurité Internet

●Le système d'entreprise du réseau privé peut se connecter au réseau externe via un équipement de pare-feu pour garantir que le réseau privé est protégé contre les attaques externes.Dans le même temps, la topologie interne du réseau est protégée et masquée pour empêcher toute exposition du réseau et maintenir la sécurité du réseau.

Heure de publication : 25 avril 2024